Và đây cũng chính là mấu chốt cho một loại hình tấn công mới có tên DolphinAttack.

Đôi nét về DolphinAttack

Gần đây, The Verge đã đăng tải một bài viết nói về nạn tấn công bằng siêu âm vừa được Viện nghiên cứu khoa học thuộc Đại học Chiết Giang (Trung Quốc) công bố.

Trong đó, các chuyên gia đã tạo ra một chương trình biên dịch các lệnh điều khiển (từ đơn giản đến phức tạp) thành một dải âm thanh có tần số cao hơn ngưỡng nghe của con người. Sau đó, họ chỉ cần dùng dùng một chiếc loa rẻ tiền để phát đi những lệnh này là các trợ lý ảo phải răm rắp tuân theo.

Như trong video bên trên, DolphinAttack có thể ra lệnh cho Apple Siri thực hiện cuộc gọi ngay cả khi iPhone đã được tắt màn hình (không kèm theo mật khẩu hay passcode) mà chúng ta không hề hay biết gì.

Đây cũng chính là lý do vì sao họ chọn cái tên Dolphin (cá heo, loài vật thường dùng siêu âm để giao tiếp) cho loại hình tấn công này.

Dĩ nhiên ngoài Siri, DolphinAttack cũng đã 'quấy rối' thành công những 'nàng trợ lý' khác như Google Now, Samsung S Voice, Cortana của Microsoft hay Alexa nhà Amazon và thậm chí là một số hệ thống điều khiển bằng giọng nói khác trên các mẫu xe hơi hiện đại.

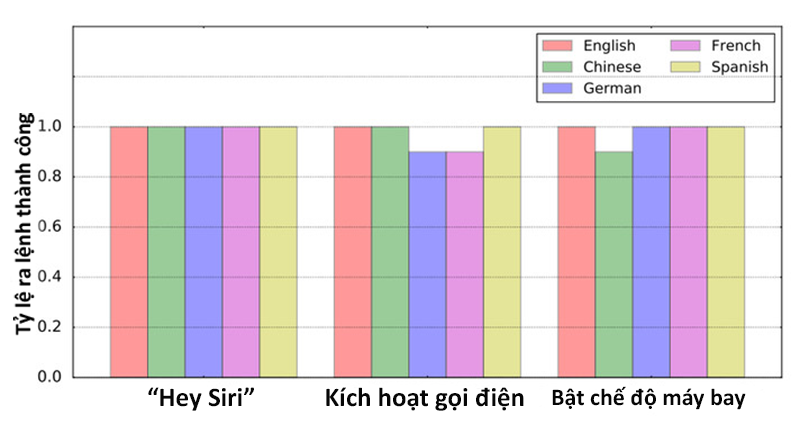

Biểu đồ về Tỷ lệ mà DolphinAttack ra lệnh thành công cho Siri theo các ngôn ngữ (Bấm vào để phóng to ảnh)

DolphinAttack: Tuy hiện đại nhưng chưa thể... 'hại điện'

Mặc dù các nhà nghiên cứu đã thử nghiệm DolphinAttack và thành công trên diện rộng. Đánh lừa được 16 hệ thống điều khiển giọng nói hàng đầu, bắt chúng phải tuân theo những mệnh lệnh của họ, chẳng hạn như:

Kích hoạt Siri để bắt đầu Facetime trên iPhone/iPad, bắt Google Now chuyển smartphone Android sang chế độ máy bay, yêu cầu bật định vị trên một chiếc xe hơi Audi,...

Tuy nhiên, loại hình tấn công này vẫn cần thêm một thời gian nữa để thể hiện sự nguy hiểm và được các hacker sử dụng trong môi trường thực tế.

Đó là bởi vì DolphinAttack đang bị hạn chế về 2 mặt: Yếu tố môi trường và âm thanh phản hồi từ thiết bị.

Theo The Verge, để có thể ra lệnh cho các trợ lý, kẻ xấu buộc phải đứng gần thiết bị trong phạm vi chưa đến 1 mét và phải ra tay trong một không gian gần như yên tĩnh.

Cụ thể, hiệu suất tấn công sẽ giảm từ 100 xuống còn 80 % khi hacker ra lệnh trong một quán cà phê thay vì trong phòng làm việc. Và con số này sẽ chỉ còn 30 % khi ai đó cố tình quấy rối các nàng trợ lý trên đường phố.

Song song đó, các nhà nghiên cứu cũng chỉ rõ: Để đánh trúng mục tiêu thì hacker còn phải tinh chỉnh hệ thống phát theo đúng 'khoảng vàng' về đáp ứng tần số của mỗi thiết bị.

Ví dụ với Nexus 7, nó chỉ phản hồi tốt nhất với các dòng lệnh nằm ở mức tần số là 24.1 kHz (ngoài khoảng đó máy vẫn đáp ứng nhưng hiệu suất sẽ giảm đi rõ rệt).

Ngoài ra, ngày nay các hệ thống như Siri đều có phản hồi về âm thanh hay xúc giác (rung) nếu nó nhận và thực hiện lệnh. Cho nên, chỉ khi nào người dùng đang để thiết bị ngoài tầm tay hay quá bận đến nỗi không chú ý thì hacker mới có thể thực hiện phi vụ một cách trót lọt.

Và đó là chưa kể đến những biện pháp bảo mật trên máy như vân tay, passcode, mật khẩu hay mống mắt,... cùng các bước điều khiển mà chỉ có thể thao tác bằng cách chạm để chọn.

Như vậy thì rõ ràng, nếu kẻ xấu muốn xâm nhập và làm nhiều hơn việc quấy rối bằng những câu lệnh như hack tài khoản ngân hàng, điều khiển máy tải về virus,... thì chúng cần thêm một thời gian dài nữa để tìm ra những lỗ hổng mới.

Còn bây giờ thì bạn hoàn toàn có thể yên tâm rằng không ai có thể tấn công mình một cách dễ dàng như thế đâu.

Nếu có chia sẻ hay thắc mắc nào, cũng đừng quên comment bên dưới bài viết nhé!

*Trong bài có sử dụng hình ảnh và video từ Boing Boing, Cult of Mac, Google Play, guoming zhang, Motor Trend & The Verge.

Biên tập bởi Tech Funny