Không chỉ dữ liệu CSSK không an toàn mới dễ bị tấn công, với sự gia tăng ngày càng nhiều của các thiết bị Internet vạn vật (IoT) trong lĩnh vực CSSK và việc áp dụng đám mây, các bệnh viện cần tăng cường đầu tư hơn nữa cho an ninh mạng, đặc biệt là trong việc bảo mật các thiết bị này. Hầu hết các thiết bị IoT trong CSSK không được tích hợp các tính năng bảo mật và dễ bị tấn công bởi bất kỳ cuộc tấn công mạng nào.

Để hiểu thêm về việc bảo vệ dữ liệu CSSK, Tech Wire Asia đã có cuộc trao đổi với Jonathan Tan, Giám đốc điều hành McAfee Enterprise châu Á về chủ đề này và cách McAfee đang giúp ngành CSSK đối phó với vấn đề này.

Ông có thể cho biết so với các khu vực khác, dữ liệu CSSK ở khu vực Đông Nam Á an toàn đến mức nào?

Ông Jonathan Tan, Giám đốc điều hành McAfee Enterprise châu Á. (Ảnh: McAfee)

Jonathan Tan: Trên toàn cầu, chúng ta đang chứng kiến sự gia tăng các cuộc tấn công mạng vào lĩnh vực CSSK khi những kẻ xấu lợi dụng cuộc khủng hoảng COVID-19 để nhắm vào các tổ chức CSSK vốn đã căng thẳng.

Tổ chức Y tế thế giới (WHO) đã báo cáo sự gia tăng gấp 5 lần các cuộc tấn công mạng vào năm 2020. Các tổ chức CSSK trên khắp thế giới phần lớn đã bị bất ngờ và Đông Nam Á cũng không phải là ngoại lệ.

Điều đặc biệt có lẽ là khu vực này đã nổi lên như một mục tiêu hàng đầu của tội phạm mạng trong những năm gần đây.

Đông Nam Á đang số hóa với tốc độ nhanh chóng, điều đó đã khiến ngành công nghiệp an ninh mạng của khu vực này phải nỗ lực để theo kịp. Cụ thể, McAfee đã nhận thấy sự gia tăng 54% các mối đe dọa nhắm mục tiêu cụ thể vào châu Á từ quý IV/2020 đến quý I/2021.

Với bối cảnh an ninh mạng còn non trẻ, ngành công nghiệp CSSK ở Đông Nam Á rất dễ bị tổn thương bởi sự gia tăng toàn cầu gần đây của các cuộc tấn công mạng vào cơ sở hạ tầng y tế công cộng quan trọng.

Năm ngoái, một bệnh viện ở Thái Lan đã trở thành nạn nhân của một cuộc tấn công bằng mã độc tống tiền (ransomware). Hay ở Singapore, SingCert đã phát hiện ra lỗ hổng trong hơn 100 triệu thiết bị kết nối Internet bao gồm thiết bị y tế và hơn 73.000 bệnh nhân của một phòng khám mắt tư nhân đã bị xâm phạm dữ liệu cá nhân trong một cuộc tấn công mạng vào tháng trước. Rõ ràng, từ thực tế này các bệnh viện, cơ sở CSSK cần phải làm nhiều việc hơn nữa để bảo mật dữ liệu của mình.

Tại sao các bệnh viện, đặc biệt là các phòng khám tư nhân chưa thực sự coi trọng dữ liệu CSSK? Đó là do họ thiếu hiểu biết về giá trị của dữ liệu hay là do các quy định yếu kém thưa ông?

Jonathan Tan: Một trong những thách thức lớn nhất đối với việc bảo mật dữ liệu CSSK là nhận thức về an ninh mạng trong ngành đang kéo theo quá trình số hóa nhanh chóng. Lĩnh vực CSSK đang ở một bước ngoặt với việc ứng dụng các công nghệ thông minh với tốc độ đột phá để hỗ trợ nhu cầu ngày càng tăng về các dịch vụ CSSK.

Để cung cấp dịch vụ chăm sóc chất lượng cao hơn với tốc độ nhanh hơn, các bệnh viện và phòng khám hiện đang chuyển hồ sơ bệnh nhân lên đám mây, sử dụng các thiết bị IoT,... Tuy nhiên, trên thực tế các bác sĩ, y tá và nhân viên y tế có thể không có thời gian hoặc chưa được yêu cầu để tìm hiểu về các rủi ro mạng vốn có đối với các công nghệ mới mà họ chỉ cần các thiết bị và hệ thống để hoạt động hiệu quả.

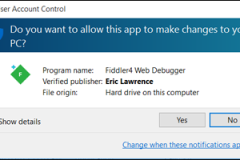

Một thách thức quan trọng khác mà các tổ chức CSSK phải đối mặt là các thiết bị y tế vẫn có xu hướng chạy các hệ điều hành cũ và hiếm khi được cập nhật kịp thời. Thực trạng này có thể làm vấn đề trở nên tồi tệ hơn khi các thiết bị cũ đang sử dụng hệ điều hành như Windows XP mà Microsoft không còn hỗ trợ các bản vá và cập nhật bảo mật. Điều này cho thấy nhiều tổ chức đang đánh giá thấp các mối đe dọa mạng.

Ở cấp độ khu vực, Đông Nam Á có mức độ sẵn sàng đối với không gian mạng cũng khác nhau, chưa có một khuôn khổ thống nhất để hợp lý hóa việc hợp tác và chia sẻ thông tin tình báo.

Tuy nhiên, những phát triển gần đây cho thấy sự thay đổi có thể đang đến gần. Singapore gần đây đã công bố ra mắt của Trung tâm Thông tin và An ninh mạng mới, sẽ tạo điều kiện thuận lợi cho việc trao đổi giữa các cơ quan quốc phòng ASEAN nhằm chống lại các mối đe dọa tấn công mạng, thông tin sai lệch và thông tin giả mạo. Điều này đặt ra định hướng đúng đắn là xây dựng một cách tiếp cận toàn diện và phối hợp hơn đối với các quy định về an ninh mạng trong khu vực.

Theo ông, phương pháp thuận tiện nhất để bảo vệ dữ liệu CSSK là gì?

Jonathan Tan: Trong bối cảnh mối đe dọa không ngừng phát triển ngày nay, không có giải pháp dễ dàng hoặc thuận tiện nhất để bảo mật dữ liệu CSSK của chúng ta. Tội phạm mạng liên tục thay đổi các chiến thuật để khiến các nạn nhân tiềm năng mất cảnh giác. Do đó, điều này yêu cầu các tổ chức CSSK phải thường xuyên cố gắng.

Để tăng cường bảo mật và khả năng phục hồi, các tổ chức CSSK cần áp dụng giải pháp zero-trust vào an ninh mạng. Về cốt lõi, cách tiếp cận zero-trust có nghĩa là không tin tưởng bất cứ điều gì. An ninh mạng truyền thống tập trung vào việc ngăn những kẻ tấn công ra khỏi hệ thống nhưng với zero-trust, giải pháp này sẽ luôn nhận định rằng mạng đã bị xâm nhập và thách thức người dùng hoặc thiết bị chứng minh rằng họ không phải là kẻ tấn công. Cách tiếp cận như vậy sẽ giới hạn quyền truy cập của người dùng khi vào mạng, ngăn kẻ tấn công đã xâm nhập thành công vào mạng di chuyển mà không bị kiểm soát để truy cập vào những dữ liệu có giá trị.

Đối với các tổ chức CSSK đang đối mặt với những thách thức và khó khăn trong việc đảm bảo cơ sở hạ tầng dữ liệu bị phân mảnh và khác biệt, phương pháp tiếp cận zero-trust sẽ là chìa khóa để tăng cường khả năng phòng thủ và bảo vệ dữ liệu CSSK quan trọng.

Với việc sử dụng ngày càng nhiều các thiết bị IoT trong lĩnh vực CSSK, liệu ngành công nghiệp hiện nay có dễ bị tấn công hơn không, thưa ông?

Jonathan Tan: Theo IBM, trong thập kỷ tới, số lượng thiết bị y tế được kết nối dự kiến sẽ tăng từ 10 tỷ lên 50 tỷ. Các thiết bị y tế thông minh có tiềm năng thay đổi việc chăm sóc bệnh nhân, nhưng các thiết bị như vậy cũng có thể gây ra mối đe dọa đối với sự an toàn của bệnh nhân.

Từ thiết bị theo dõi bệnh nhân đến máy quét MRI, mỗi thiết bị là một điểm tiếp xúc tiềm năng mà tội phạm mạng có thể khai thác và sử dụng như một cổng để truy cập vào bất kỳ dữ liệu nào được gửi qua Internet, cũng như các tệp trên các thiết bị được kết nối với cùng một mạng. Từ việc nhận ra các mối liên kết yếu tiềm ẩn này trong cơ sở hạ tầng bảo mật, tội phạm mạng đã nhanh chóng nhắm mục tiêu vào các thiết bị IoT, với các mối đe dọa phần mềm độc hại nhắm vào IoT đã tăng 55% trong quý I/2021.

Do đó, các bệnh viện không chỉ nên tập trung vào việc bảo mật dữ liệu bệnh nhân mà còn cần bảo mật tất cả các thiết bị y tế được kết nối mạng có khả năng tác động đến bệnh nhân, đồng thời gây nguy hiểm đến quyền riêng tư và đe dọa sự an toàn của bệnh nhân. Các tổ chức CSSK cần phải đảm bảo rằng tất cả các thiết bị y tế, phần mềm chống virus và bảo vệ đều được cập nhật thường xuyên.

Theo ông, các nhà sản xuất phần cứng y tế có nên xem xét việc xây dựng các thiết bị CSSK an toàn hơn không? Và tại sao họ lại không tập trung vào điều đó?

Jonathan Tan: Trong quá trình gấp rút đưa các sản phẩm mới vào thị trường IoT đang phát triển, các nhà sản xuất phần cứng y tế có thể ưu tiên các chức năng và chi phí hơn là an toàn mạng.

Tuy nhiên, các lỗ hổng bảo mật trong các thiết bị y tế có thể gây ra những hệ lụy chết người. Gần đây, chúng tôi đã phát hiện ra những lỗ hổng nghiêm trọng trong máy truyền dịch y tế, có thể bị lợi dụng một cách ác ý để cung cấp những liều thuốc có khả năng gây chết người cho bệnh nhân. Do đó, điều quan trọng nhất là các thiết bị y tế được thiết kế với tính bảo mật ngay từ đầu. Các công ty nên tiếp tục nỗ lực giải quyết các vấn đề về bảo mật và quyền riêng tư, đồng thời đảm bảo rằng mọi lỗ hổng bảo mật mới được phát hiện sẽ được giải quyết ngay lập tức.

Mới đây, McAfee đã phát hiện ra những lỗ hổng nghiêm trọng trong máy truyền dịch y tế. (Ảnh: McAfee)

Ông có thể cho biết, McAfee đang giúp bảo vệ ngành CSSK ở khu vực châu Á - Thái Bình Dương như thế nào?

Jonathan Tan: McAfee Enterprise cung cấp một bộ giải pháp bảo mật có thể giúp ngành CSSK bảo mật dữ liệu. Các tổ chức đang tìm cách triển khai khung bảo mật zero-trust có thể tìm thấy một giải pháp toàn diện trong MVISION Private Access. Các giải pháp truy cập mạng Zero-Trust (Zero-Trust Network Access – ZTNA) thực hiện quyền truy cập được kiểm soát đặc quyền ít nhất, hạn chế quyền truy cập của người dùng vào các ứng dụng cụ thể một cách nghiêm ngặt.

Bên cạnh đó, chúng tôi cũng liên tục kiểm tra các thiết bị IoT để tìm ra các lỗ hổng và gắn cờ các vấn đề này cho các nhà sản xuất để thực hiện các biện pháp vá.

Nhóm Nghiên cứu mối đe dọa nâng cao (Advanced Threat Research) của chúng tôi đã tìm thấy các lỗ hổng nghiêm trọng trong Temi, một robot tương tác được sử dụng trong các cơ sở CSSK và sinh hoạt cao cấp. Các lỗ hổng bị khai thác có thể cho phép kẻ xấu chặn hoặc tham gia các cuộc gọi hiện có, giành quyền truy cập video và thậm chí điều khiển robot từ xa mà không cần bất kỳ xác thực nào. Ngay sau khi phát hiện ra các lỗ hổng, chúng tôi đã liên hệ với Temi và hợp tác chặt chẽ với nhóm của họ để phát triển một giải pháp ngăn chặn mạnh mẽ hơn.

Đối với mỗi lỗ hổng, chúng tôi cung cấp cho họ các chiến lược giảm thiểu và thực hiện các bài kiểm tra để đảm bảo rằng tất cả các lỗ hổng được báo cáo đều được giải quyết một cách hiệu quả. Hiện nay, chúng tôi đang hợp tác với các nhà sản xuất thiết bị y tế để xây dựng một môi trường CSSK an toàn hơn ở khu vực châu Á - Thái Bình Dương - và chúng tôi có đặc quyền là một phần của hành trình này.

Cuối cùng, ông có thể chia sẻ dự đoán về các vi phạm CSSK có thể gia tăng trong tương lai không?

Jonathan Tan: Trên toàn cầu, có một xu hướng tăng rõ rệt về mức độ tinh vi và số lượng tuyệt đối của các cuộc tấn công mạng. Trong quý đầu tiên của năm 2021, McAfee nhận thấy rằng khối lượng các mối đe dọa phần mềm độc hại mới đạt trung bình 688 mối đe dọa mỗi phút, tăng 40 mối đe dọa mỗi phút so với quý IV/2020.

Giữa những xu hướng này, ngành công nghiệp CSSK đang bắt tay vào làn sóng tiếp theo của cuộc cách mạng kỹ thuật số. Không nghi ngờ gì nữa, chúng ta sẽ tiếp tục thấy sự gia tăng các cuộc tấn công mạng nhắm mục tiêu vào lĩnh vực CSSK - nhưng vẫn phải xem liệu sẽ có sự bùng nổ tương ứng về vi phạm dữ liệu CSSK hay không, điều này cuối cùng sẽ phụ thuộc vào tốc độ mà các tổ chức CSSK có thể củng cố phòng thủ và áp dụng mô hình zero-trust mạnh mẽ kết hợp với các chiến lược khác ra sao./.

Theo Tech Wire Asia