Các thành viên tấn công mạng tinh nhuệ này được cho là được chính phủ Nga hậu thuẫn, bị buộc tội chống lại Ủy ban Quốc gia Dân chủ Mỹ (DNC) cũng như các tổ chức tư vấn cho chính phủ Mỹ.

Arstechnica cho biết gần đây, nhóm này lại bị phát hiện khi gởi một tài liệu Word khai thác một tính năng có tên là Dynamic Data Exchange (DDE). DDE có khả năng cho phép một file được thực thi đoạn mã lưu trữ trong một file khác và cho phép các ứng dụng có thể gửi bản cập nhật dữ liệu mới.

Vào thứ ba vừa qua, các nhà nghiên cứu tại Trend Micro cho biết, Fancy Bear đã gửi một tài liệu có tiêu đề 'IsisAttackInNewYork.docx' nhằm khai thác tính năng DDE này.

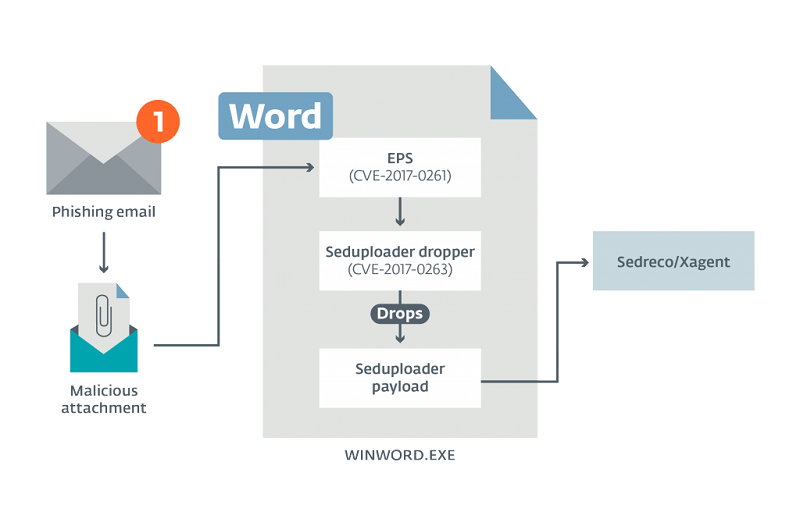

Nếu nạn nhân mở phải tệp này thì nó sẽ kết nối với một máy chủ điều khiển để tải xuống giai đoạn đầu của phần mềm độc hại được gọi là Seduploader và cài đặt nó trên máy tính của đối tượng.

Ảnh minh họa

Trước đây, tính năng DDE được biết đến là một kỹ thuật lây nhiễm mã độc và đã dần bị quên lãng nhưng một bài đăng được công bố vào tháng trước bởi công ty bảo mật SensePost đã khơi gợi lại sự quan tâm về nó.

Bài đăng cho biết, tính năng DDE có thể bị lạm dụng để cài đặt phần mềm độc hại bằng cách sử dụng các tệp Word và các chương trình chống virus cũng không thể phát hiện được. Khi Trend Micro công bố báo cáo về Fancy Bear, sau đó một ngày Microsoft đã đưa ra lời khuyên và hướng dẫn cho người dùng Office cách tự bảo vệ mình.

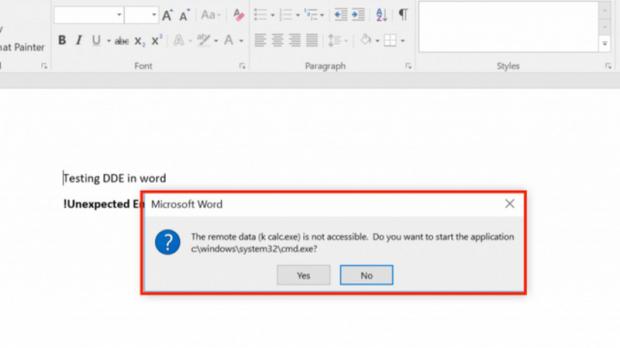

Cách đơn giản nhất để giữ an toàn là cực kỳ cẩn thận trước mỗi thông điệp lạ hiện ra khi mở các file văn bản. Như SensePost đã cảnh báo, trước khi tính năng DDE được kích hoạt, người dùng sẽ thấy một hộp thoại giống như dưới đây:

Nếu nạn nhân nhấn vào YES, một lời nhắc sẽ tiếp tục được đưa ra:

Phần mềm độc hại sẽ chỉ được thực thi nếu nạn nhân click vào YES trên cả hai lần cảnh báo. Khuyến cáo của Microsoft cũng chỉ ra rằng, về mặt kỹ thuật, có thể thay đổi các thiết lập trong registry của Windows để ngăn chặn tính năng DDE tự động cập nhật dữ liệu từ tệp này sang tệp khác.

Fancy Bear không phải là nhóm hacker đầu tiên tích cực khai thác tính năng DDE. Một vài tuần sau khi bài viết SensePost được công khai, các nhà nghiên cứu cho biết những kẻ tấn công đã lợi dụng tính năng này để cài đặt cài đặt phần mềm tống tiền ransomware lên các thiết bị.

Nhiều chuyên gia an ninh cũng lưu ý rằng các cuộc tấn công kích hoạt tính năng DDE để lây lan phần mềm độc hại thông qua các file văn bản Office có thể diễn ra mà không cần bật macro (macro là lệnh thực thi một kịch bản công việc, được tích hợp trong Word giúp nó có thể tự động chạy khi các bạn đã tạo trước).

Sự nguy hiểm của việc bật macro trong các file văn bản đã được nhiều người biết đến nhưng DDE lại không như vậy, việc này làm nó thực hiện các cuộc tấn công hiệu quả hơn.

Dù cảnh báo là thế nhưng bạn không cần phải lo lắng quá nhiều, bởi cơ chế tấn công dựa trên DDE cũng có các dấu hiệu riêng và người dùng có thể hoàn toàn có thể phòng tránh.

Tech Funny