Mới đây, các chuyên gia bảo mật trong nước đã phát hiện lỗ hổng Drown đang tồn tại trên hàng trăm website sử dụng giao thức https tại Việt Nam. Người dùng có nguy cơ bị lộ mật khẩu, tài khoản ngân hàng của mình.

Ảnh minh họa.

Lỗ hổng này khai thác điểm yếu của giao thức SSLv2, gây ảnh hưởng tới các kết nối có mã hóa HTTPS và các dịch vụ khác. Đây chính là các giao thức được sử dụng để mã hóa dữ liệu trong dịch vụ ngân hàng điện tử (ebank) hay các hệ thống thương mại điện tử.

Ngoài ra, giao thức HTTPS cũng đang được nhiều cơ quan sử dụng để cho phép nhân viên có thể truy cập vào các ứng dụng nội bộ của cơ quan, giúp họ làm việc từ xa qua Internet.

Khai thác lỗ hổng DROWN, tội phạm mạng có thể lấy được các thông tin nhạy cảm của người dùng như mật khẩu, thông tin cá nhân, tài khoản ngân hàng và truy cập vào các hộp thư hay mạng nội bộ của cơ quan.

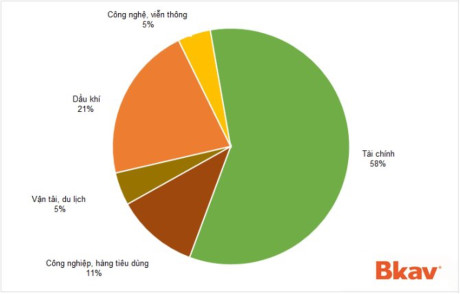

Theo Bkav , các tổ chức tài chính hiện nay đang chiếm tỷ lệ cao nhất trong số các hệ thống được kiểm tra với 58%. Tiếp sau đó là ngành dầu khí với 21%. Khoảng 20% còn lại nằm ở ngành công nghiệp, hàng tiêu dùng, các trang web công nghệ, viễn thông, vận tải, du lịch.

Kết quả kiểm tra các hệ thống có thể bị ảnh hưởng bởi lỗ hổng DROWN tại Việt Nam (nguồn: Bkav)

Ông Ngô Tuấn Anh, Phó chủ tích phụ trách An ninh mạng của Bkav cho biết: 'Lỗ hổng DROWN khó khai thác hơn lỗ hổng Heartbleed do tin tặc phải đứng giữa kết nối của máy chủ và người dùng. Tuy nhiên, nguy cơ khai thác lỗ hổng để đánh cắp các thông tin của người sử dụng hoàn toàn có thể xảy ra'.

Trước đó, nhiều tổ chức bảo mật trên thế giới đã cảnh báo có hơn 11 triệu trang web và dịch vụ email đang sử dụng giao thức SSLv2 là 1/3 trong tổng số các máy chủ đang sử dụng giao thức HTTPS đang có thể trở thành mục tiêu của các cuộc tấn công qua lỗ hổng bảo mật này. Trong số đó có cả Yahoo, Samsung ...

Tới 21h00 ngày 4/3, theo diễn đàn WhiteHat, công cụ kiểm tra hệ thống DROWN checker đã được Bkav phát hành, giúp quản trị có thể tự kiểm tra khả năng hệ thống của mình có bị ảnh hưởng bởi lỗ hổng này hay không.

TÙNG LINH