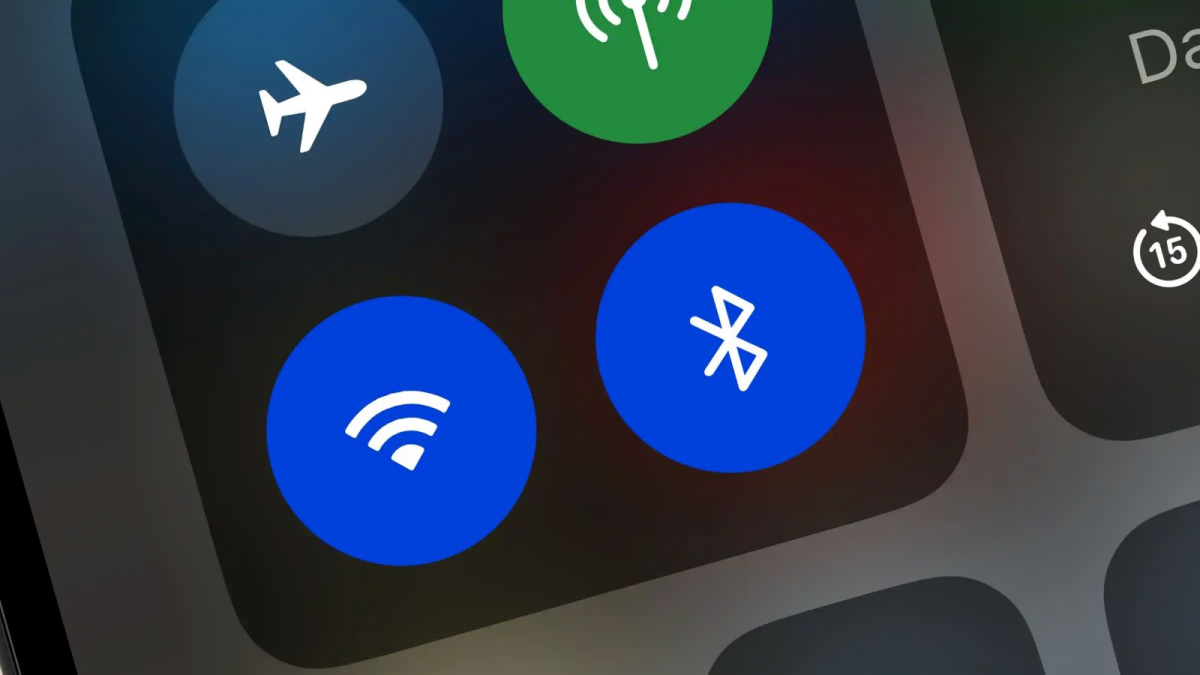

Hồi gần đây, hai lỗ hổng bảo mật mới trong công nghệ Bluetooth vừa bị phát hiện, mở ra khả năng cho những kẻ tấn công để truy cập trái phép vào các thiết bị sử dụng chuẩn Bluetooth từ 4.2 đến 5.4. Tất cả các thiết bị được phát hành từ năm 2014 đến nay đều có thể đối mặt với rủi ro bị tận dụng lỗ hổng này để thực hiện các cuộc tấn công trái phép. Đã phát hiện tổng cộng 6 phương thức khai thác lỗ hổng, tiềm ẩn nguy cơ xâm nhập vào thiết bị của người dùng. Trong số đó, AirDrop của Apple cũng được xác định là một điểm rủi ro đặc biệt.

Liệu bức tường bảo mật của Bluetooth hoạt động như thế nào?

Công nghệ Bluetooth được coi là an toàn hơn so với nhiều phương pháp không dây khác, với một loạt các tính năng bảo mật. Theo tài liệu hỗ trợ của Apple, có đến 6 yếu tố bảo mật khác nhau áp dụng cho công nghệ Bluetooth:

- Pairing (Ghép nối): Quá trình tạo ra một hay nhiều khoá bí mật dùng chung (shared secret keys).

- Bonding (Liên kết): Hành động lưu trữ các khoá kết nối trong lúc ghép nối (pairing) nhằm tạo thành một cặp thiết bị đáng tin cậy, giúp việc kết nối trở nên nhanh chóng và đơn giản hơn.

- Authentication (Xác thực): Xác minh rằng hai thiết bị sử dụng chung khoá kết nối.

- Encryption (Mã hoá): Bảo mật tin nhắn.

- Message Integrity (Tính toàn vẹn của tin nhắn): Bảo vệ khỏi việc giả mạo tin nhắn.

- Secure Simple Pairing (Ghép nối an toàn và đơn giản): Bảo vệ chống nghe lén thụ động và chống lại các cuộc tấn công trung gian (MitM – man-in-the-middle attack).

Tuy nhiên, sự an toàn của Bluetooth phụ thuộc vào chuẩn Bluetooth được hỗ trợ bởi thiết bị cũ nhất trong nhóm kết nối. Độ an toàn của khoá phiên (session key) đóng một vai trò quan trọng trong cung cấp mức độ bảo vệ.

Về những lỗ hổng mới, theo Bleeping Computer, các cuộc tấn công BLUFFS mới có thể mở ra khả năng phá vỡ tính bảo mật của một phiên kết nối Bluetooth, cho phép mạo danh thiết bị và tấn công trung gian.

Theo Daniele Antonioli, người đã phát hiện các cuộc tấn công BLUFFS, mô tả rằng đây là một sự lợi dụng hai lỗ hổng mới chưa được phát hiện trước đó trong công nghệ Bluetooth tiêu chuẩn, và chúng liên quan đến các khóa phiên được tạo ra để giải mã dữ liệu trao đổi đã được mã hoá.

Các cuộc tấn công này sử dụng bốn lỗ hổng trong quy trình tạo khóa phiên, trong đó có hai lỗ hổng hoàn toàn mới. Sau đó, kẻ tấn công sẽ sử dụng phương pháp thử mật khẩu (brute-force) để giải mã thông tin liên lạc trước đó và giải mã hoặc thao túng thông tin liên lạc trong tương lai.

Nói một cách khác, thiết bị của người dùng có thể bị lừa đảo bằng cách sử dụng một loại khóa bảo mật rất yếu mà kẻ tấn công có thể dễ dàng vượt qua. Điều này dẫn đến hai dạng tấn công:

Device Impersonation (Mạo Danh Thiết Bị): Người dùng có thể nghĩ rằng họ đang gửi dữ liệu đến một thiết bị quen thuộc (ví dụ như việc AirDrop ảnh cho bạn bè), nhưng thực tế là thiết bị của họ đang kết nối với thiết bị của kẻ tấn công.

Man-in-the-middle attack (Tấn Công Trung Gian): Mỗi khi người dùng gửi dữ liệu đến một thiết bị mong muốn, thực tế dữ liệu đó có thể bị can thiệp bởi kẻ tấn công, và họ có thể sao chép hoặc thay đổi nó.

Vì lỗ hổng nằm trong cấu trúc cơ bản của Bluetooth, nên tất cả các thiết bị từ chuẩn Bluetooth 4.2 (giới thiệu vào tháng 12/2014) đến Bluetooth 5.4 (giới thiệu vào tháng 2/2023) đều có thể bị ảnh hưởng. Danh sách các thiết bị bao gồm mọi chiếc iPhone, iPad và Mac mới nhất.

Để giảm thiểu rủi ro, người dùng có thể xem xét các biện pháp bảo mật như:

- Tắt Bluetooth khi không cần thiết.

- Cập nhật firmware và phần mềm đầy đủ và kịp thời.

- Tránh kết nối Bluetooth ở những nơi công cộng và không an toàn.

- Sử dụng các thiết bị có hỗ trợ Bluetooth phiên bản mới nhất khi có thể.

Điều tốt nhất mà người dùng có thể thực hiện ngay bây giờ là luôn tắt kết nối Bluetooth trừ khi thực sự cần thiết, bao gồm cả việc sử dụng chức năng chia sẻ AirDrop. Tuy hành động này có thể gây bất tiện, nhưng đây là biện pháp tạm thời để bảo vệ thông tin cá nhân cho đến khi các giải pháp khắc phục hiệu quả hơn được đưa ra. Việc hạn chế sử dụng Bluetooth sẽ giúp giảm nguy cơ bị mạo danh thiết bị và tấn công trung gian trong khi chờ đợi các bản vá và cập nhật từ các nhà sản xuất.