Cách mà Gooligan xâm nhập vào tài khoản của người dùng cũng giống như nhiều cuộc tấn công trên Android. Mã độc bắt đầu hoạt động khi người dùng cài đặt một ứng dụng (bị cài sẵn Gooligan) từ bên thứ ba (không phải Google Play), hoặc khi nhấp chuột vào các liên kết lạ trong một đoạn tin nhắn SMS hoặc một email không rõ nguồn gốc, liên kết đó dẫn đến một trang web mà mã độc có thể xâm nhập vào thiết bị.

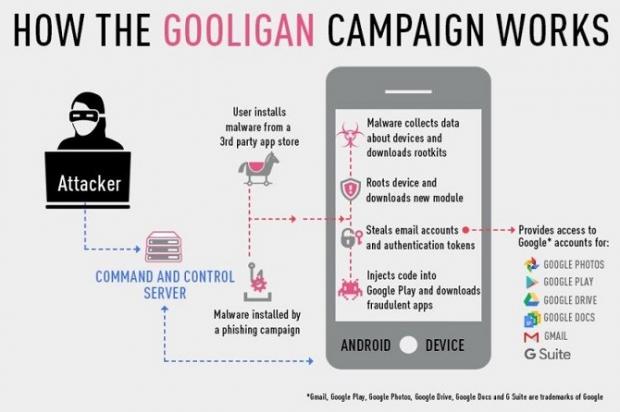

Mô tả cách hoạt động của Gooligan

Khi Gooligan được cài đặt, nó sẽ gửi các dữ liệu thu thập được trên thiết bị bị nhiễm sang một máy chủ điều khiển, sau đó máy chủ sẽ tiến hành tải các phần mềm rootkit có thể lấy cắp những thông tin như địa chỉ email và các khóa bảo mật có thể dùng để xâm nhập vào tài khoản Google của người dùng. Một bài blog của Check Point cho biết phần lớn các thiết bị Android nhiễm Gooligan đang được sử dụng tại Châu Á, và có đến 19% tổng số thiết bị nhiễm Gooligan đang hoạt động tại Mỹ.

Check Point cũng đã công bố danh sách các ứng dụng bị gài sẵn Gooligan, và đã gửi thông tin đến Google để có những biện pháp khắc phục. Trước khi Google tung ra các bản vá lỗi, người dùng có thể phòng tránh Gooligan bằng cách chỉ tải ứng dụng từ các nguồn chính thống, an toàn và không nhấp vào bất kỳ liên kết lạ đến từ một tin nhắn hay email không rõ nguồn gốc.

Theo VnReview