Vào thứ ba vừa qua, sau gần 3 năm kể từ tháng 7/2013 lần đầu phát hiện lỗ hổng Captive Portal, Apple mới chính thức có bản vá lỗi này trong bản cập nhật iOS 9.2.1. Được biết, lỗ hổng bảo mật này cho phép tin tặc giả mạo danh tính người dùng đầu cuối bằng cách chiếm đoạt cookie xác thực không mã hóa.

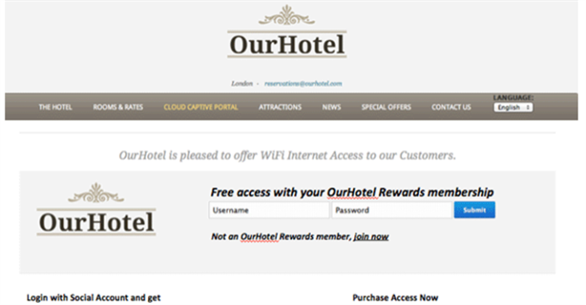

Lỗ hổng Captive Portal ảnh hưởng iPhone 4s, iPad 2 và các thiết bị cũ hơn., được gây ra do phương thức mà hệ điều hành iOS xử lý Cookie Stores trong Captive Portals. Thông thường một trang đăng nhập yêu cầu người dùng tự xác thực trước khi kết nối lần đầu đến điểm truy cập Wi-Fi. Khi một người dùng sử dụng iPhone hoặc iPad chứa lỗ hổng kết nối đến một mạng chứa trang đăng nhập (như hình bên dưới) thì các kết nối tại trang này đều là kết nối HTTP không mã hóa.

Sau khi đã đồng ý các điều khoản, người dùng sẽ được truy cập Internet như bình thường nhưng trình duyệt tích hợp dùng chung kho cookie không mã hóa với trình duyệt Safari. Tài nguyên dùng chung này cho phép tin tặc tạo ra một cổng đăng nhập giả mạo rồi đánh cắp cookie không mã hóa trên thiết bị kết nối tới chúng.

Những cuộc tấn công mà tin tặc có thể lợi dụng khai thác lỗ hổng trên để thực hiện:

- Tấn công giả mạo: Sau khi đánh cắp cookie của người dùng thông qua 1 trang web nào đó, tin tặc sẽ giả mạo danh tính và thực hiện đánh cắp dữ liệu, gây thiệt hại tài chính.

- Tấn công đánh cắp phiên làm việc: Tin tặc sẽ toàn quyền kiểm soát, đăng nhập vào tài khoản của nạn nhân.

- Tấn công giả mạo cache: thực thi mã jаvascript độc hại mỗi khi người dùng kết nối đến website thông qua trình duyệt Safari.

Người dùng được khuyến cáo nên cập nhật càng sớm càng tốt. Với một lỗ hổng bảo mật mà Apple phải mất đến 3 năm mới có giải pháp khắc phục thì chắc chắn ảnh hưởng của nó đến người dùng không hề nhỏ.