Tội phạm mạng đã tìm ra cách để lạm dụng các máy chủ Memcached để khai thác các cuộc tấn công DDoS. Điều này có thể dẫn tới việc chiếm đoạt hoàn toàn các trang web và cơ sở hạ tầng Internet quan trọng.

Các nhà nghiên cứu an ninh tại Cloudflare, Arbor Networks và công ty bảo mật Qihoo 360 của Trung Quốc nhận thấy rằng tin tặc đang lạm dụng “Memcached” để khuếch đại các cuộc tấn công DDoS của họ bằng một yếu tố chưa từng thấy là 51.200.

Memcached là một hệ thống lưu trữ phân phối phổ biến mở và dễ triển khai, cho phép các đối tượng được lưu trữ trong bộ nhớ và được thiết kế để làm việc với một số lượng lớn các kết nối mở. Máy chủ Memcached chạy qua cổng TCP hoặc UDP 11211.

Ứng dụng Memcached đã được thiết kế để tăng tốc các ứng dụng web động bằng cách giảm stress trên cơ sở dữ liệu, giúp các quản trị viên tăng hiệu suất và ứng dụng web. Nó được sử dụng rộng rãi bởi hàng ngàn trang web, bao gồm Facebook, Flickr, Twitter, Reddit, YouTube và Github.

Được biết đến bởi chuyên gia Cloudflare, cuộc tấn công này dường như lạm dụng các máy chủ Memcached không được bảo vệ có UDP được kích hoạt để có thể tấn công DDoS gấp 51.200 lần sức mạnh ban đầu của chúng, làm cho nó trở thành phương pháp khuếch đại nổi bật nhất từng được sử dụng trong tự nhiên cho đến nay.

Làm thế nào để Memcrashed DDoS Amplification Attack hoạt động?

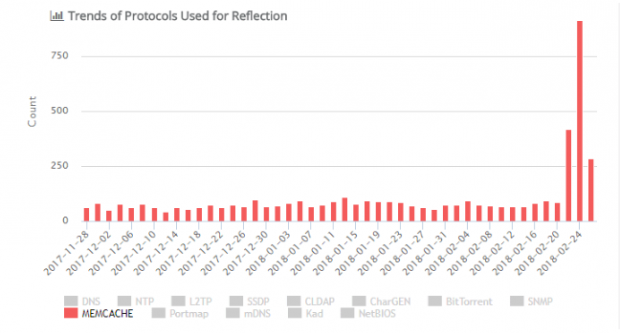

Xu hướng sử dụng giao thức.

Giống như các phương pháp khuếch đại khác, nơi các hacker gửi một yêu cầu nhỏ từ địa chỉ IP giả mạo để có được phản hồi lớn hơn, cuộc tấn công khuếch đại Memcrashed cũng hoạt động bằng cách gửi một yêu cầu giả mạo đến máy chủ đích (máy chủ UDP dễ bị tổn thương) trên cổng 11211 sử dụng IP giả mạo địa chỉ phù hợp với địa chỉ IP của nạn nhân.

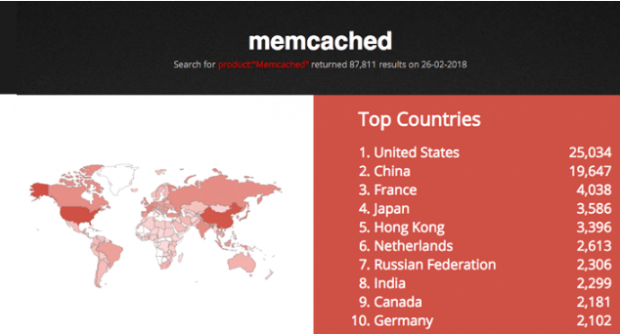

Theo nghiên cứu, hầu hết các máy chủ Memcached đang bị lạm dụng để tấn công DDoS khuếch đại được tổ chức tại OVH , Digital Ocean, Sakura và các nhà cung cấp hosting nhỏ khác.

Theo các nhà nghiên cứu, chỉ cần một vài byte của yêu cầu được gửi đến máy chủ dễ bị tổn thương có thể kích hoạt phản ứng lớn hơn hàng chục nghìn lần.

Cloudfair cho biết: “Vào thời đỉnh cao chúng tôi đã thấy lưu lượng truy cập memcached 260 Gbps trong lưu lượng truy cập UDP, đây là một con số khổng lồ đối với một mô hình khuếch đại mới.”

Arbor Networks lưu ý rằng các truy vấn priming Memcached được sử dụng trong các cuộc tấn công này cũng có thể được hướng tới cổng TCP 11211 trên các máy chủ Memcached có thể lạm dụng tấn công.

Tuy nhiên, TCP hiện không được xem là một vector có khả năng phản hồi/khuếch đại cao Memcached vì các truy vấn TCP không thể giả mạo và đáng tin cậy.

Các lỗ hổng tấn công khuếch đại DDoS phổ biến được biết đến trong quá khứ bao gồm các máy chủ độ phân giải tên miền được bảo vệ kém (DNS) không an toàn, có khả năng tăng gấp 50 lần khối lượng và giao thức thời gian mạng (NTP), tăng gần 58 lần lưu lượng truy cập.

Làm thế nào để Fix Memcached Servers?

Một trong những cách đơn giản nhất để ngăn chặn các máy chủ Memcached không bị lạm dụng là phản xạ bằng tường lửa, chặn hoặc giới hạn tốc độ UDP trên cổng nguồn 11211.

Kể từ khi Memcached nghe INADDR_ANY và chạy với sự hỗ trợ UDP được mặc định, các quản trị viên nên vô hiệu hóa hỗ trợ UDP nếu họ không sử dụng nó. Kích thước tấn công tiềm tàng được tạo ra bởi phản hồi Memcached không thể dễ dàng bị các Nhà cung cấp dịch vụ Internet (ISP) bảo vệ, miễn là giả mạo IP được cho phép trên internet.

Theo securitybox