CTS-Labs - công ty bảo mật gốc Israel hồi giữa tháng 3 đã công bố 4 chủng loại lỗ hổng bảo mật tiềm năng có trên các dòng vi xử lý Ryzen, EPYC, Ryzen Pro và Ryzen Mobile. Sau khi nhận được thông báo từ CTS-Labs, AMD đã phản ứng rất nhanh trước vụ việc khi lập tức tiến hành điều tra, xác nhận lỗ hổng và bắt đầu phát triển các bảng vá, dự kiến sẽ được phát hành trong vài tuần tới. AMD cũng hứa hẹn các bản vá này sẽ không làm giảm hiệu năng xử lý của CPU.

Phó chủ tịch kiêm CTO của AMD - Mark Papermaster nói trong thông cáo báo chí chính thức: 'Hồi ngày 12 tháng 3, AMD đã nhận được thông tin từ CTS Labs cho biết họ đã phát hiện ra những lỗ hổng bảo mật liên quan đến một số sản phẩm của AMD. Chưa đầy 24 giờ sau, công ty nghiên cứu bảo mật này đã công bố rộng rãi những phát hiện của họ. Bảo mật dữ liệu và bảo vệ người dùng là điều quan trọng hàng đầu đối với chúng tôi tại AMD và chúng tôi đã nhanh chóng đánh giá mức độ nguy hiểm của các lỗ hổng này cũng như lên kế hoạch khắc phục khi cần.'

'Cũng cần lưu ý là những phát hiện bảo mật này được một công ty phía thứ 3, ở đây là CTS-Labs, không liên quan đến chương trình tìm kiếm lỗ hổng bảo mật trên kiến trúc vi xử lý Google Project Zero. Thay vào đó, những phát hiện này liên quan đến firmware của giải pháp bảo mật tích hợp trong vi xử lý (AMD Secure Processor) có trên các dòng Ryzen và EPYC cũng như chipset được sử dụng trên các nền tảng bo mạch chủ dùng socket AM4 và TR4.' Papermaster nhấn mạnh.

Ông cũng tiết lộ các bản cập nhật firmware/BIOS sẽ được phát hành trong vài tuần tới. AMD cũng đã lên kế hoạch hỗ trợ cập nhật liên tục trong trường hợp có vấn đề phát sinh, giống như Intel đã làm với các lỗi khởi động lại máy mà nhiều người dùng gặp phải sau khi cài đặt firmware khắc phục lỗ hổng Spectre và Meltdown.

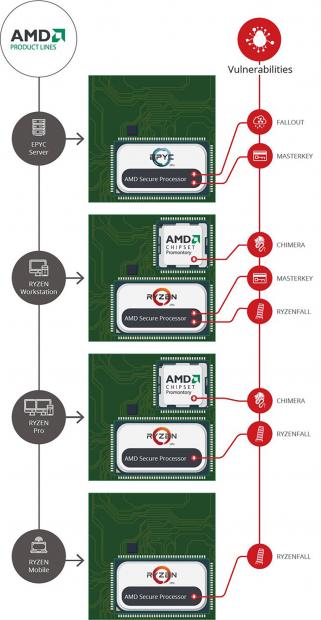

Dưới đây là thông tin về các lỗ hổng bảo mật trên CPU AMD được CTS-Labs công bố. Sơ đồ cho thấy tác động của các lỗ hổng này đối với từng dòng CPU của AMD:

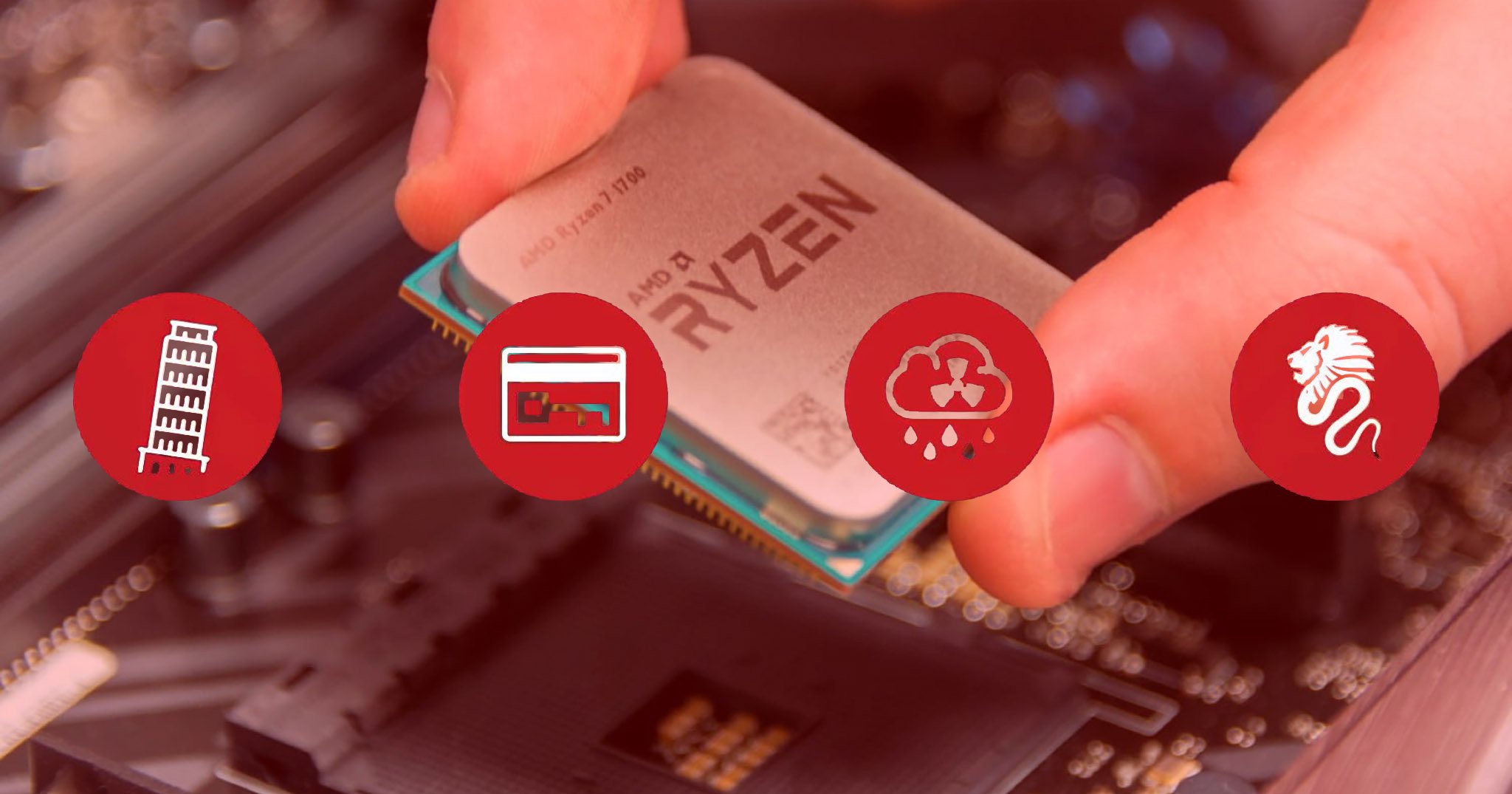

MasterKey 1,2 và 3:

MasterKey là một lỗ hổng cho phép thực thi mã tùy ý bên trong nhân bảo mật của CPU nhưng đòi hỏi kẻ tấn công phải flash lại BIOS với một bản cập nhật để can thiệp nhân ARM Cortex A5 vốn là trái tim của AMD Secure Processor. Trong một phiên bản của MasterKey, bản cập nhật BIOS sẽ sử dụng metadata để khai thác lỗ hổng nhưng mục tiêu cuối cùng là nhằm qua mặt cơ chế xác thực phần cứng khi khởi động Hardware Validated Boot (HVM) của AMD. MasterKey sẽ cho phép kẻ tấn công vô hiệu hóa các tính năng bảo mật chẳng hạn như firmware TPM (Trusted Platform Module) hay hệ thống ảo hóa mã hóa SEV (Secure Encrypted Virtualization). Từ đó, tin tặc có thể tấn công phần cứng ngẫu nhiên. CTS-Labs cho biết American Megatrends - hãng cung cấp BIOS cho các hệ thống chạy AMD, lại cho phép flash BIOS rất dễ, chỉ cần có phiên bản BIOS tương thích là flash được. Cũng cần phải nói là American Megatrends là hãng cung cấp firmware BIOS rất nổi tiếng cho các hệ thống chạy Intel lẫn AMD.

Theo CTS-Labs thì biến thể MasterKey-1 và MasterKey-2 đã được khai thác thành công trên EPYC và Ryzen, riêng Ryzen Pro và Ryzen Mobile vẫn đang được xem xét. Biến thể MasterKey-3 vẫn chưa được thử nghiệm và giải pháp bảo vệ hiện tại là ngăn chặn hoạt động cập nhật BIOS trái phép, tuy nhiên giải pháp này có thể bị qua mặt bởi lỗ hổng Ryzenfall dưới đây.

Chimera HW và Chimera SW:

Lỗ hổng Chimera tập trung vào chipset Promotory và đây kỳ thực là các cửa hậu (backdoor) ẩn cho phép thực thi mã từ xa. CTS-Labs nói ASMedia - hãng chuyên làm vi điều khiển, đứng sau chipset Promontory đã mắc phải lỗi sản xuất để lộ lỗ hổng này.

Được biết lỗ hổng Chimera khi được khai thác thành công sẽ cho phép mã độc tấn công mọi thiết bị được kết nối với chipset này, cụ thể là SATA, USB, PCIe và thiết bị mạng. Điều này cho phép kẻ tấn công cài logger hay vượt qua các cơ chế bảo vệ bộ nhớ. Cũng cần lưu ý là malware cũng có thể được tiêm và khai thác engine DMA (Direct Memory Access) của chipset, dẫn đến các hình thức tấn công trên cấp độ hệ điều hành. CTS-Labs nói rằng họ đã khai thác lỗ hổng Chimera thành công trên Ryzen và Ryzen Pro bằng cách sử dụng malware chạy trên một chiếc máy tính đã chiếm quyền admin và các trình điều khiển được xác thực kĩ thuật số. Hãng này cho biết một khi firmware bị tấn công thì rất khó để phát hiện và gỡ bỏ.

Ryzenfall 1, 2 và 4:

Lỗ hổng Ryzenfall tập trung vào AMD Secure OS - hệ điều hành chạy trên vi xử lý bảo mật AMD Secure Processor. Do vi xử lý này dùng nhân ARM Cortex A5 nên nó khai thác ARM TrustZone - công nghệ bảo mật bằng phần cứng được tích hợp vào SoC nhằm cung cấp giải pháp bảo mật đầu cuối, bao gồm cả bảo vệ mật khẩu.

CTS-Labs cho biết lỗ hổng Ryzenfall cho phép kẻ tấn công truy xuất vào các phân vùng bộ nhớ đã được bảo vệ, thường là bảo vệ bởi phần cứng chẳng hạn như các chế độ cách ly Windows Isolated User Mode và Isolated Kernel Mode, cơ chế bảo vệ bộ nhớ Secure Management RAM và AMD Secure Processor Fenced DRAM. Nếu được khai thác thành công thông qua việc chiếm quyền admin và trình điều khiển, kẻ tấn công có thể truy xuất bộ nhớ, đọc hay ghi dữ liệu cũng như vô hiệu hóa các cơ chế bảo vệ bộ nhớ để thực thi mã tùy ý.

Fallout 1, 2 và 3:

Lỗ hổng Fallout chỉ ảnh hưởng đến các vi xử lý EPYC . Trên thực tế CTS-Labs mô tả lỗ hổng này có cơ chế hoạt động như Ryzenfall nhưng lại dựa trên biện pháp vô hiệu hoát Boot Loader trong AMD Secure Processor. Kết quả là kẻ tấn công có thể chiếm quyền admin, trình điều khiển và truy xuất vào các vùng trên bộ nhớ đã được bảo vệ.

CTS-Labs đặt tên riêng cho lỗ hổng này bởi nó có thể qua mặt các giải pháp bảo mật dựa trên cơ chế ảo hóa của Microsoft, mở BIOS để flash lại và cho phép malware được tiêm nhiễm vào bộ nhớ mà các giải pháp bảo mật tiên tiến hiện nay không thể phát hiện.

Theo: AnandTech, AMD