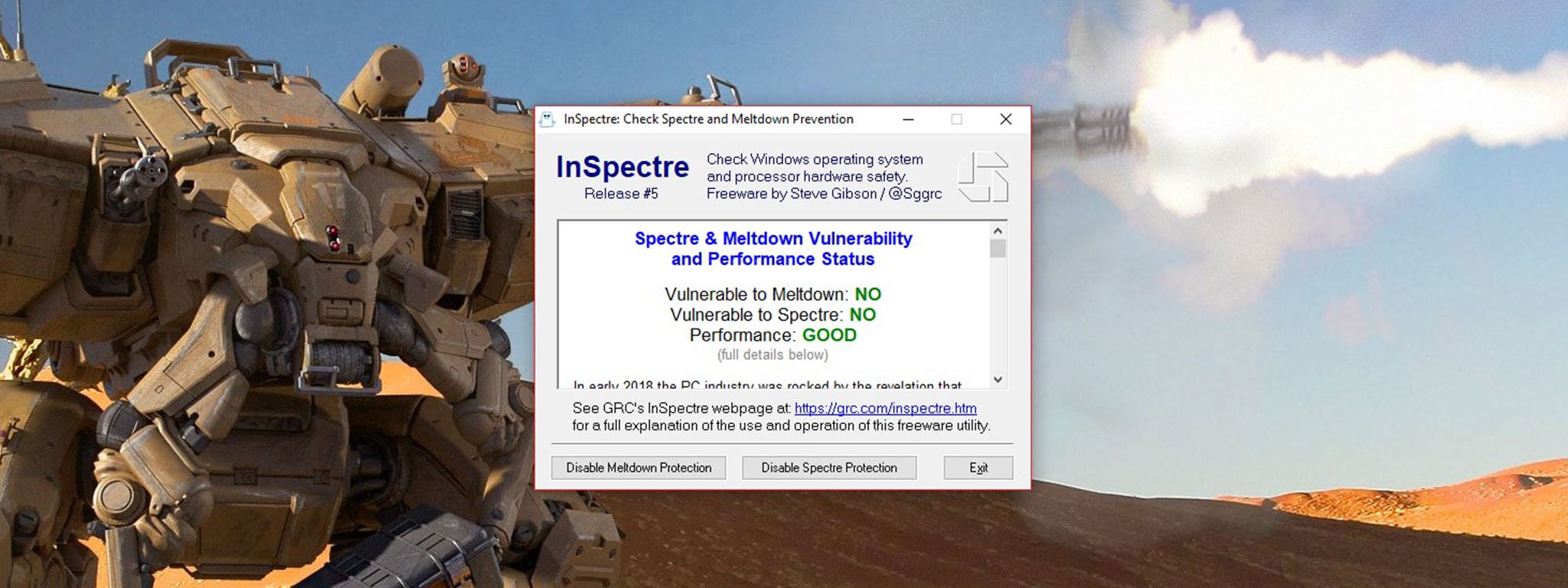

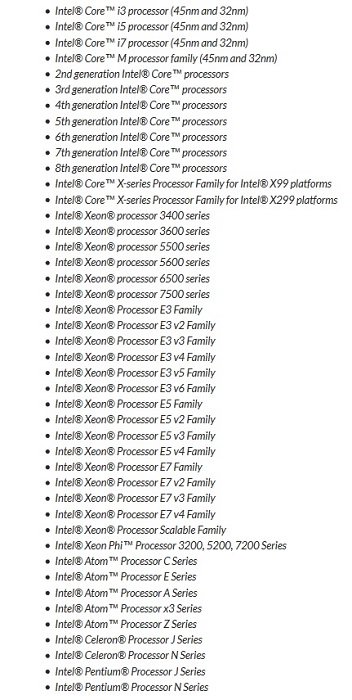

Chuyên gia bảo mật Steve Gibson - nhà sáng lập công ty bảo mật Gibson Research Corp đã phát triển một công cụ đơn giản để kiểm tra khả năng tấn công bảo mật trên máy tính dùng chip Intel với 2 lỗ hổng Meltdown và Spectre. Anh em chỉ việc tải về phần mềm InSpectre tại đây và khởi chạy. Như máy mình mọi trạng thái đều báo NO và đặc biệt là hiệu năng của máy vẫn đang trong tình trạng GOOD.

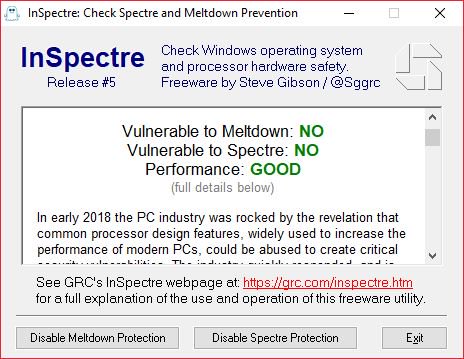

Danh sách các thế hệ vi xử lý có lỗ hổng bảo mật Meltdown và Spectre:

Cũng cần phải nói là máy mình đang chạy Xeon E3-1505M v5 thuộc thế hệ Skylake và dòng vi xử lý này cũng không nằm ngoài danh sách bị ảnh hưởng theo Intel công bố. Tuy nhiên, cách đây vài ngày mình đã cài đặt một bản cập nhật BIOS từ Lenovo và trong phần mô tả cập nhật thì hãng cho biết BIOS 2.21 cho ThinkPad P70 như máy mình 'cải tiến về lỗ hổng CVE-2017-5715'. Mình thử tìm hiểu thêm thì đây là mã lỗ hổng bảo mật theo cơ sở dữ liệu lỗ hổng bảo mật quốc gia NVD của Mỹ, CVE viết tắt của Common Vulnerabilities & Exposure. Đây là 1 trong số các mã được định danh cho Spectre là CVE-2017-5715, CVE-2017-5753 và Meltdown là CVE-2017-5754.

Các hãng sản xuất máy tính cũng đã phát hành các văn bản lưu ý và hướng dẫn hạn chế nguy cơ tấn công bảo mật từ các lỗ hổng này. Chẳng hạn như trong tài liệu của Dell, hãng đã liệt kê các dòng máy bị tác động bởi các lỗ hổng nói trên và yêu cầu người dùng cập nhật firmware thông qua BIOS và cập nhật bản vá bảo mật trên hệ điều hành. Số dòng máy của Dell bị ảnh hưởng trải dài từ laptop đến desktop cũng như các dòng máy AiO, PC doanh nghiệp với các thương hiệu như Inspiron, XPS, Latitude, Precision, Vostro, Alienware, OptiPlex, Venue …

Tương tự, HP cũng không phải ngoại lệ khi danh sách thiết bị bị ảnh hưởng bởi Meltdown và Spectre cũng rất nhiều từ dòng phổ thông cho người dùng cuối như Envy, Pavilion, Spectre, OMEN đến các dòng máy cho doanh nghiệp như EliteBook, EliteOne, EliteDesk, ProBook, Zbook và hàng tá thiết bị mạng, thiết bị chuyên dụng dùng vi xử lý Intel khác.

Lenovo chung số phận với tất cả các dòng từ laptop chạy Chrome OS đến Windows, dòng IdeaPad đến ThinkPad, ThinkCentre, ThinkServer …

Dưới đây là liên kết đến trang thông báo và hướng dẫn của từng hãng mà mình tìm được:

- Dell - click vào đây;

- HP - click vào đây;

- Lenovo - click vào đây;

- Acer - click vào đây;

- ASUS (bo mạch) - click vào đây;

- MSI (bo mạch) - click vào đây;

- Gigabyte (bo mạch) - click vào đây.

Sau khi vào các trang trên để kiểm tra xem máy mình có thuộc diện nguy hiểm hay không và kiểm tra nguy cơ bằng phần mềm InSpectre ở đầu bài thì anh em nên thực hiện các bước sau theo lời khuyên của các hãng bảo mật:

- Luôn cập nhật Windows, một số phần mềm bảo mật như anti-virus có thể chặn cập nhật, nên kiểm tra và vô hiệu hóa tạm thời để cập nhật hoàn tất;

- Cập nhật trình duyệt web bởi lỗ hổng Spectre có thể bị khai thác qua trình duyệt. Các trình duyệt Chromium như Chrome/Opera/Vivaldi cần phải được kích hoạt tính năng cách ly trong: chrome://flags/#enable-site-per-process (nhập vào khung địa chỉ) và chọn Enable > khởi động lại trình duyệt. Riêng Firefox đã được tăng cường bảo mật kể từ phiên bản 57;

- Cập nhật BIOS, nhiều hãng sản xuất đã bắt đầu tung cập nhật BIOS, anh em vào kiểm tra và chủ động cập nhật nhé;

- Cập nhật trình điều khiển (driver) của card đồ họa bởi driver tiềm năng có thể được khai thác để thực hiện cuộc tấn công. Nvidia và AMD đều đã phát thông báo.

- Để khai thác các lỗ hổng, kẻ tấn công cần bạn chạy một mã thực thi trên máy do đó tuyệt đối không truy cập vào các đường link lạ, file đính kèm từ email hay trang web đã bị hack.