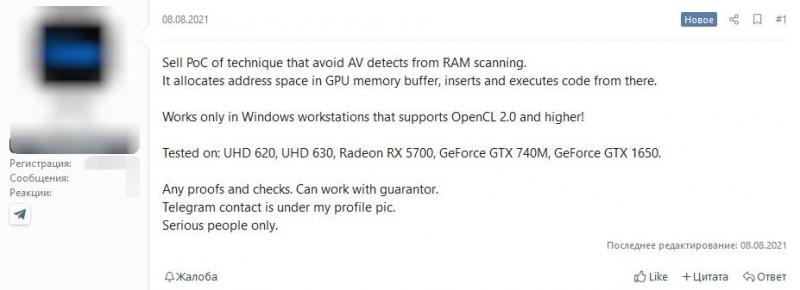

Mã nguồn chứng minh thủ pháp (PoC) đang được rao bán trên một diễn đàn hacker. Người bán cho biết mã độc vẫn an toàn trước các giải pháp an ninh thường dùng để rà quét bộ nhớ hệ thống (RAM). Mã độc sẽ ẩn trong bộ nhớ của GPU (VRAM) và được khởi chạy từ đây. Người bán cũng cho biết mã nguồn hiện chỉ chạy trên Windows với các phiên bản đã hỗ trợ OpenCL 2.0 trở lên, từ đó mã độc có thể được thực thi bởi CPU hay GPU.

Hacker này cho biết đã thử trên một số dòng GPU từ Intel UHD 620/630 tích hợp cho đến Radeon RX 5700, GeForce GTX 740M (có thể là GT 740M trên laptop mà hacker này viết sai), GTX 1650. Tin rao bán được đăng hôm 8 tháng 8 và sau 2 tuần thì người bán phản hồi rằng đã bán được mã nguồn nhưng không tiết lộ thỏa thuận giao dịch.

Các nhà nghiên cứu bảo mật tại VX-Underground cho biết mã độc này cho phép thực thi mã nhị phân bởi GPU trong không gian bộ nhớ. Họ cũng nói sẽ trình diễn thủ pháp này trong thời gian tới.

Đây cũng là các nhà nghiên cứu đứng đằng sau JellyFish rootkit - một dạng keylogger hoạt động dựa trên GPU trong môi trường Linux và một loại trojan hỗ trợ chiếm quyền truy cập máy tính Windows dựa trên GPU. Các dự án này đã được VX-Underground công bố vào tháng 5 năm 2015. Tuy nhiên, người rao bán mã nguồn nói trên cho biết thủ pháp của mình khác biệt, không liên quan đến JellyFish.

Nói phương thức tấn công không mới là bởi vì vào năm 2013, Viện khoa học máy tính - Quỹ nghiên cứu và công nghệ (FORTH) tại Hy Lạp và đại học Columbia ở New York đã chứng minh rằng GPU có thể lưu trữ hoạt động của keylogger và ghi lại thao tác trên bàn phím trong không gian bộ nhớ của GPU.

mã độcthông tin bảo mậttấn công bảo mậtvrambộ nhớ gpujellyfishmã độc ẩn trong vram