VNCERT phát đi cảnh báo cho biết đã ghi nhận cách thức tấn công mới của tin tặc vào các cơ quan có sử dụng hòm thư điện tử nội bộ và hướng dẫn cách phòng ngừa.

Ảnh chỉ có tính minh họa. (Nguồn: pandasecurity.com)

Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT-thuộc Bộ Thông tin và Truyền thông) lên tiếng cảnh báo hình thức lây nhiễm của mã độc mã hóa tài liệu (Ransomware) và cách xử lý sự cố này.

Khóa tập tin, tống tiền nạn nhân

Trong thông báo gửi tới các đơn vị chuyên trách về công nghệ thông tin của các Bộ, Ngành; các Sở Thông tin và Truyền thông; nhà cung cấp dịch vụ Internet…, phía VNCERT cho biết trong tuần đầu tháng Ba, đơn vị này ghi nhận cách thức tấn công mới của tin tặc vào các cơ quan có sử dụng hòm thư điện tử nội bộ.

Ở hình thức tấn công này, tin tặc sẽ giả mạo một địa chỉ diện tử có đuôi là @tencongty.com.vn để gửi thư điện tử có kèm mã độc đến người dùng trong công ty đó.

Để qua mặt các hệ thống dò quét, các mã độc thường được nén lại dưới định dạng .zip hoặc .zar.

Qua phân tích, các chuyên gia VNCERT cho biết tập tin chứa mã độc .zip chứa bên trong các tệp tin thực thi như .js (dây là một tệp tin jаvascript) hoặc tệp tin văn bản như .doc, .xls....

Khi người dùng mở tập tin này, mã độc sẽ được kích hoạt và tự động tải tập tin mã độc mã hóa tài liệu, tự thực thi trên máy.

Mã độc tiến hành với thuật toán mã hóa mạnh để nạn nhân không thể giải mã được với mục đích “bắt cóc” dữ liệu, tống tiền...

Trên thực tế, việc giả mạo các địa chỉ thư điện tử của các đơn vị thường làm cho người dùng khó phát hiện, dẫn đến số lượng các máy tính bị mã độc Ransomware có thể tăng cao.

Trước đó, vào đầu năm 2015, Công ty An ninh mạng Bkav và Kaspresky cũng cho biết đã phát hiện nhiều trường hợp nhiễm virus CTB Locked (biến thể mới của dòng mã độc CryptoLocked-một dòng mã độc Ransomware) tại Việt Nam. Bản thân Bkav đã đã phát hành công cụ miễn phí diệt CTB Locked.

Thống kê của Kaspersky cũng chỉ ra rằng, trong năm 2015 chứng kiến sự lây lan nhanh của Ransomware với nhiều nền tảng mới. Trong đó, có tới 17% cuộc tấn công bằng ransomware nhắm tới Android (chỉ sau 1 năm hệ điều hành phổ biến nhất thế giới bị loại mã độc này nhắm tới). Như vậy, sẽ không chỉ máy tính bị nhiễm loại virus nguy hiểm này…

Trong khi đó, ông Ngô Tuấn Anh, Phó Chủ tịch phụ trách An ninh mạng của Bkav cũng từng cho biết, năm 2015 ghi nhận hàng loạt cuộc tấn công trên diện rộng của Ransomware và sự trở lại của phần mềm quảng cáo bất hợp pháp (adware) núp bóng dưới các phần mềm tiện ích. Đây cũng sẽ là xu hướng tấn công chính của mã độc trong năm 2016.

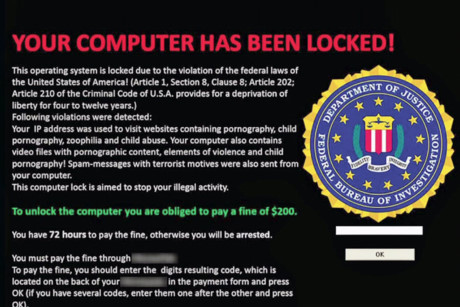

Ransomware khóa máy nạn nhân. (Ảnh minh họa: csusm.edu)

Cách “né” Ransomware

Trung tâm VNCERT cũng đưa ra các khuyến nghị cần thiết trong việc phòng ngừa các loại mã độc Ransomware.

Cụ thể, các đơn vị cần phân quyền hợp lý cho các loại tài khoản người dùng, không cho phép xóa, sửa nội dung các tập tin quan trọng. Bên cạnh đó, cần cài đặt và thường xuyên cập nhật hệ điều hành, phần mềm chống mã độc như Bkav, Kaspersky, CMC, Symantec, Avast… để bảo vệ máy tính trước các cuộc tấn công độc hại.

Người dùng cũng cần cảnh giác với các tập tin đính kèm, đường liên kết ẩn được gửi đến thư điện tử, kể cả người gửi bằng hệ thống email nội bộ.

Đội ngũ kỹ thuật của các đơn vị cần tiến hành các biện pháp kỹ thuật nhằm kiểm tra xác thực người dùng trên máy chủ gửi email của đơn vị, tránh bị giả mạo; tắt các chế độ tự động mở, chạy tập tin đính kèm theo thư điện tử; sử dụng các công cụ, thiết bị, giải pháp chuyên dụng để sao lưu dữ liệu…

Phía VNCERT cũng cho biết, khi lây nhiễm vào máy tính, mã độc sẽ tiến hành quét và mã hóa các tập tin trong một khoảng thời gian. Do đó, việc phản ứng nhanh khi phát hiện ra sự cố có thề giúp giảm thiệt hại.

Dấu hiệu nhận biết của loại mã độc này là sau khi máy tính bị nhiễm, các tài liệu, văn bản sẽ bị thay đổi nội dung và đổi tên phần mở rộng. Trong đó, phổ biến là các tập tin có định dạng .doc, .docx, .pdf, .xls, .xlsx, jpg, .txt, .ppt, .pptx... Ngoài ra, một số loại mã độc còn khóa máy tính và đòi tiền chuộc.

Khi đó, người dùng cần nhanh chóng tắt máy tính bằng cách ngắt nguồn điện; không khởi động lại máy theo cách thông thường mà khởi động từ hệ điều hành sạch khác như từ ổ CD, USB…, sau đó thực hiện kiểm tra các tập tin dữ liệu và sao lưu các dữ liệu chưa bị mã hóa; cài đặt lại toàn bộ hệ thống, phần mềm diệt virus, thiết lập chế độ cập nhật phiên bản tự động.

Thông thường, các tập tin bị mã hóa tương đối khó giải mã. Tuy nhiên, trong một số trường hợp, người dùng có thể sử dụng các phần mềm khôi phục dữ liệu ITK, EaseUs, R-STUDIO... để khôi phục các tập tin./.

Các cách lây lan của Ransomware

- Gửi tập tin đính kèm thư điện tử, khi người dùng mở tập tin, mã độc sẽ tự lây nhiễm vào máy tính;

- Gửi thư điện tử hoặc tin nhắn điện tử có chứa đường link đến mã độc, yêu cầu người dùng tải về và cài đặt;

- Lây nhiễm thông qua thiết bị lưu trữ, qua quá trình cài đặt phần mềm không rõ nguồn gốc, sao chép dữ liệu từ máy bị nhiễm độc...

Nguồn: VNCERT