Ảnh minh họa.

Thậm chí, ransomware còn được đưa vào từ điển. Chỉ trong hai tháng 5 và 6 của năm 2017, ảnh hưởng từ mã độc tống tiền thực sự trở nên rõ rệt. Đầu tiên, WannaCry tấn công hàng trăm ngàn hệ thống trên toàn cầu, trong đó Dịch vụ y tế Anh bị thiệt hại nặng nề, hàng ngàn ca khám chữa bệnh bị hủy bỏ. Tại Việt Nam, trường hợp đầu tiên bị nhiễm WannaCry là một máy chủ tại Thái Nguyên, tiếp đó có 5 máy tính của cơ quan nhà nước TP.HCM trở thành nạn nhân, thêm 2 máy tính khác bị mã hóa dữ liệu. Dù vậy, theo ông Nguyễn Trọng Đường - Giám đốc Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) cho biết tại hội nghị giao ban công tác quản lý nhà nước của Bộ TT&TT tháng 5/2017 diễn ra chiều 5/6, Việt Nam nhờ có sự cảnh giác và vào cuộc nhanh của các đơn vị chuyên trách về CNTT, An toàn thông tin đã vượt qua sự cố mà không có ảnh hưởng nghiêm trọng nào.Vài tuần sau đó, một mã độc tống tiền khác lại xuất hiện trên quy mô toàn cầu, đó là Petya. Nó không chỉ có các tính năng như các con sâu máy tính khác mà còn có thể xóa dữ liệu từ máy tính nhiễm độc, khiến chúng không thể phục hồi được. Petya đã làm tê liệt hàng loạt ngân hàng, sân bay, máy ATM và một số doanh nghiệp lớn tại châu Âu. CMC, Bkav đều đưa ra cảnh báo về Petya. Chuyên gia Bkav nhận định: “Các cuộc tấn công của WannaCy và Petya dù đã rất nguy hiểm và gây ảnh hưởng lớn, nhưng mới là phần nổi của tảng băng chìm”…Mới đây nhất, BadRabbit nổi lên với các cuộc tấn công nhằm vào Nga và Ukraine, cho thấy các tác giả mã độc đang gấp rút triển khai nhiều phiên bản ransomware mới nguy hiểm hơn.Mã độc “nghi binh”Mã độc tống tiền có thể đi kèm nhiều mục đích khác. Chẳng hạn, Petya bao gồm một công cụ quét được thiết kế để phá hủy dữ liệu trên máy tính nhiễm độc, dẫn tới không thể phục hồi được. Đây là một phương pháp vô cùng quỷ quyệt và ẩn chứa các động cơ ở phía sau. Theo Perry Carpenter, Giám đốc chiến lược tại hãng bảo mật KnowBe4, đằng sau hậu trường có vô số điều có thể xảy ra như xâm nhập máy tính, ăn cắp dữ liệu, chuyển tiền…Điều đó có nghĩa rằng bị nhiễm ransomware mới là vấn đề nhỏ nhất. Các mã độc trojan hay đánh cắp danh tính sẽ cho phép kẻ tấn công xâm nhập thẳng vào mạng lưới ngay cả khi ransomware đã bị xử lý, vì vậy các tổ chức không hề hay biết có kẻ tội phạm vẫn đang lẩn khuất để khai thác lỗ hổng trong mạng của mình dù có thể họ đã phải trả tiền chuộc. Một nguy cơ khác là mã độc không chỉ mã hóa dữ liệu mà còn đánh cắp chúng.

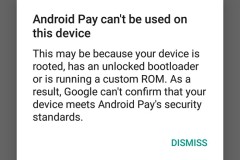

Ransomware tống tiềnMark Dufresne, Giám đốc nghiên cứu và phòng chống nguy cơ tại hãng bảo mật Endgame, cho rằng sẽ có những trường hợp ransomware không chỉ mã hóa dữ liệu và đòi tiền chuộc để trả lại dữ liệu mà còn đen tối hơn. Đó là nó thu thập thông tin nhạy cảm và dọa phát tán nếu bạn không trả tiền.Phương thức này đã được một số gia đình ransomware áp dụng. Chẳng hạn, một dạng mã độc tống tiền Android đang được dùng để đe dọa tiết lộ thông tin cá nhân tới các liên hệ trong danh bạ của nạn nhân. Một số loại khác lại khẳng định có thể biết được nạn nhân ghé thăm website nào. Dù thế nào, nếu nhận được email tống tiền, chắc chắn nạn nhân sẽ chỉ còn nước rút ví ra để ngăn chặn điều xấu nhất.

Ransomware doanh nghiệpMột chiến thuật khác là tội phạm sẽ nhằm vào cơ sở hạ tầng của doanh nghiệp. Khiến cho người dùng không thể dùng được máy tính đã xấu, đưa ransomware vào hệ thống trọng yếu càng tệ hơn vì nó có khả năng làm gián đoạn việc kinh doanh. Dmitri Alperovitch, đồng sáng lập kiêm Giám đốc CNTT hãng bảo mật Crowstrike, nhận định: “Chúng ta sắp sửa chứng kiến sự tập trung ngày một tăng vào khái niệm mã độc tống tiền doanh nghiệp mà ở đó, chúng chuyển từ nhằm vào một máy tính cụ thể sang phát tán trên toàn tổ chức và cố gắng làm nhiều máy tính nhiễm độc nhất có thể”. Nó chắc chắn tốn nhiều nỗ lực hơn phát tán ransomware ngẫu nhiên qua email nhưng lại có chiến lợi phẩm lớn hơn.“Nếu chỉ là vài trăm ngàn USD, không ai phải nghĩ thêm. Tôi ngờ rằng ngay cả khi tiền chuộc là 10 triệu USD, nó vẫn được trả. Mọi thứ đều được cân nhắc nếu việc kinh doanh của bạn bị ngừng lại và đối mặt với tổn thất hàng trăm triệu USD. Nếu có thể, bạn sẽ trả đến mức đó và ban quản trị lẫn CEO sẽ quyết định không do dự”.

Tấn công mạng lưới mớiKhông phải tổ chức tội phạm nào cũng dành thời gian và nguồn lực để truy đuổi các con mồi cụ thể. Ransomware vẫn có thể bị phát tán ngẫu nhiên thông qua email rác bởi nó hiệu quả. Như đã được chứng minh trong suốt năm 2017, việc lợi dụng các lỗ hổng như EternalBlue hay EternalRomance hỗ trợ phát tán ransomware dễ dàng trên mạng lưới mà không đòi hỏi công sức.Bad Rabbit một lần nữa chứng minh nhiều tổ chức đơn giản là không chịu vá các lỗ hổng bảo mật có từ nửa năm trước, vì thế tin tặc có thể lợi dụng những lỗ hổng vừa bị phát hiện lẫn lợi thế của việc phòng vệ lỏng lẻo từ tổ chức và cá nhân.Dù nhiều người gọi 2017 là năm của mã độc tống tiền, cơn ác mộng này còn có thể kinh hoàng hơn nữa. Tội phạm sẽ nhận ra tiền đang nằm ở đâu, nó không dừng lại ở vài ngàn USD mà thậm chí cả triệu USD và đó mới là điều cốt lõi.

Theo ICTNews