Loại ransomware này được phát hiện hôm thứ 4 ngày 24 tháng 10 vừa qua khi nhiều tổ chức, doanh nghiệp ở Nga và Ukraine bị tấn công cùng lúc, giống như thảm họa WannaCry và Petya cách đây vài tháng. Mặc dù phạm vi tấn công không lớn, quy mô tấn công không dữ dội bằng 2 loại ransomware vừa nêu nhưng chúng ta cũng cần xem qua 'Thỏ xấu' cụ thể là gì, nó nguy hiểm tới đâu và chuyện gì đã xảy ra.

Bắt đầu lây nhiễm vào các hệ thống máy tính của nhiều tổ chức tại Nga và Đông Âu:

Ban đầu nhiều tổ chức, doanh nghiệp tại Nga và Ukraine cũng như một số lượng nhỏ tổ chức tại Đức và Thổ Nhĩ Kỳ đã trở thành mục tiêu tấn công của Bad Rabbit. Không lâu sau, các nhà nghiên cứu bảo mật tại Avast cho biết họ cũng đã phát hiện ra loại malware bắt cóc dữ liệu đòi tiền chuộc này tại Ba Lan và Hàn Quốc.

Công ty nghiên cứu bảo mật của Nga - Group-IB đã xác nhận có ít nhất 3 tổ chức truyền thông tại nước này đã bị Bad Rabbit tấn công và trong cùng thời điểm, công ty truyền thông nổi tiếng Interfax thông báo hệ thống máy tính của họ cũng bị hacker tấn công và dường như bị đánh sập.

Các tổ chức khác trong khu vực bao gồm sân bay quốc tế Odessa và hệ thống tàu điện ngầm tại Kiev cũng báo bị tấn công trong khi CERT-UA - đội phản ứng khẩn cấp về các vấn đề an ninh máy tính tại Ukraine đã phát đi thông báo 'một đợt tấn công bảo mật mới nhằm vào các tài nguyên thông tin của Ukraine' đã xảy ra và lúc này, những báo cáo về Bad Rabbit cũng bắt đầu xuất hiện nhiều hơn.

Tính đến hiện tại, có gần 200 mục tiêu được Bad Rabbit nhắm đến, nó không hẳn là một cuộc tấn công toàn cầu như WannaCry hay Petya nhưng vẫn gây ra nhiều vấn đề đối với các tổ chức có hệ thống bị lây nhiễm.

Bad Rabbit không phải là 'thỏ' mà là ransomware:

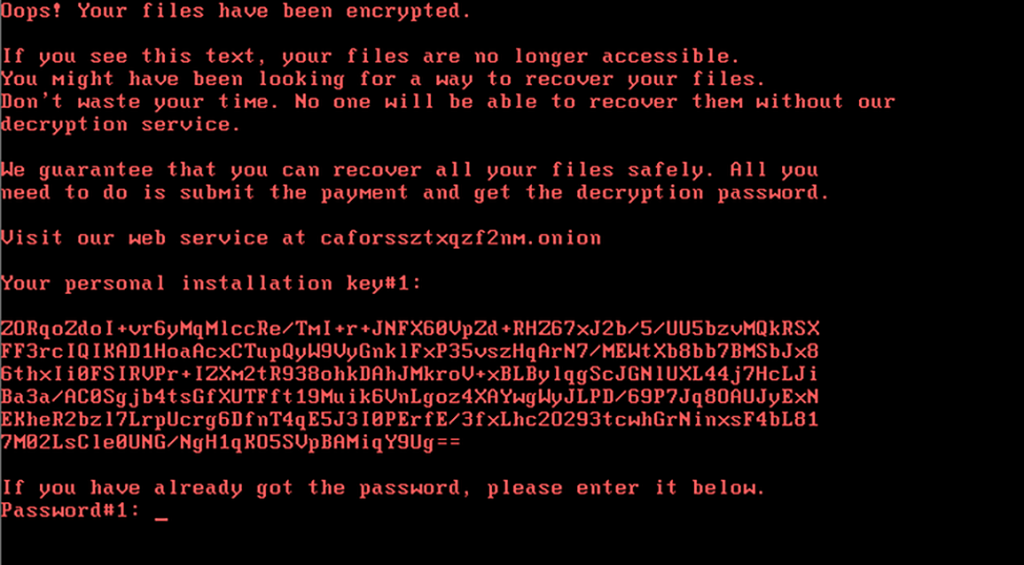

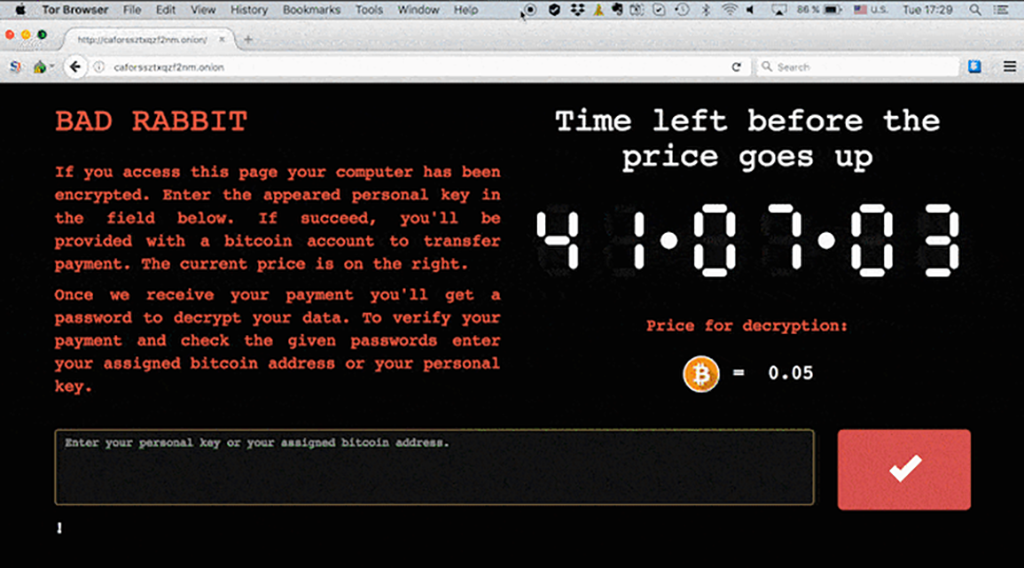

Cũng giống như những loại ransomware khác, Bad Rabbit sau khi lây nhiễm và mã hóa thành công dữ liệu trên máy tính thì màn hình sẽ hiện lên thông điệp quen thuộc cho biết dữ liệu đã bị mã hóa, không thể truy xuất được nữa, không ai có thể phục hồi dữ liệu trừ dịch vụ giải mã của hacker phát tán Bad Rabbit. Ngoài ra, hacker cũng để lại đường link .onion và đảm bảo rằng một khi đã đưa tiền thì nạn nhân có thể lấy lại dữ liệu một cách an toàn.

Nếu như truy xuất vào đường dẫn .onion bằng trình duyệt deep web như Tor Browser thì nó sẽ mở ra một trang thanh toán, có đồng hồ đếm ngược cho biết nếu thanh toán ngay thì chỉ mất 0,05 bitcoin tức 285 đô la Mỹ. Nếu thời gian này hết thì số tiền sẽ tăng lên.

Theo các nhà nghiên cứu bảo mật thì Bad Rabbit dùng DiskCrypter - một phần mềm nguồn mở hợp pháp để mã hóa toàn bộ ổ cứng. Các khóa mã hóa được tạo bằng CryptGenRandom sau đó được bảo mật bởi mã RSA 2048 rất mạnh.

'Thỏ Xấu' được phát triển dựa trên Petya/Not Petya:

Thông điệp được Bad Rabbit để lại khá giống với thông điệp mà các nạn nhân của Petya nhận được khi loại ransomware này phát tán hồi tháng 6. Và không chỉ dừng lại ở thông điệp hay cách bày trí nội dung mà đằng sau đó, nhiều thành phần của Bad Rabbit được cho là rất giống với Petya.

Các nhà nghiên cứu tại Crowdstrike đã phân tích và phát hiện ra rằng thư viện liên kết động (DLL - dynamic link library) của Bad Rabbit và NotPetya - một biến thể của Petya dùng chung đến 67% mã nguồn, điều này cho thấy 2 loại ransomware này rất giống nhau và tiềm năng được viết bởi cùng một tác giả.

Bad Rabbit được phát tán thông qua một thông điệp cập nhật Adobe Flash giả mạo:

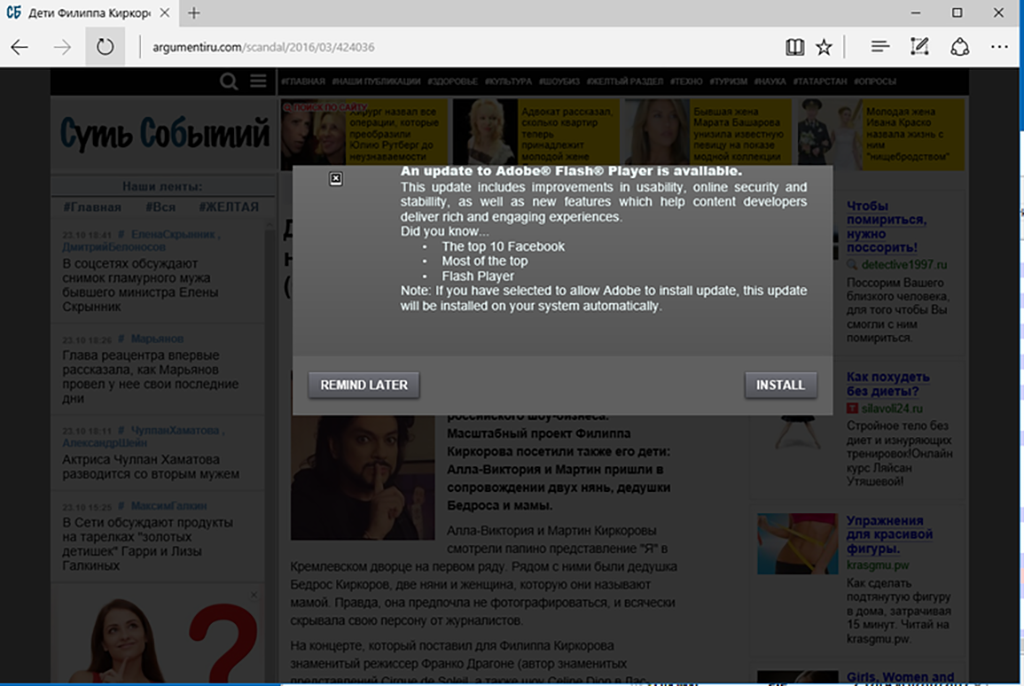

Cách thức phát tán chính của Bad Rabbit là dụ người dùng truy cập vào các trang web đã bị hack và tải về một file cài đặt. Nó không khai thác lỗ hổng vốn có trên trình duyệt hay các hệ điều hành mà người ghé thăm những trang web đã bị chiếm quyền điều khiển này sẽ được yêu cầu cài đặt hoặc cập nhật Adobe Flash.

Nghe tới đây hẳn anh em sẽ giật mình bởi chúng ta vẫn thường thấy những bảng thông báo kiểu vậy khi vào những trang web cần dùng Adobe Flash. Như vậy nếu không cảnh giác thì nguy cơ dính Thỏ Xấu rất cao bởi bảng thông báo Flash này thực chất là để mồi chào người dùng nhấn vào, một tập tin có tên tương tự như phần mềm Adobe Flash cũng được tải về, khi nhấp đúp để cài đặt thì Bad Rabbit bắt đầu lây nhiễm.

Những trang web bị hack chủ yếu đến từ Nga, Bulgaria và Thổ Nhĩ Kỳ, hacker đã tấn công thành phần jаvascript trong HTML body hoặc một tập tin .js có trong trang web.

Bad Rabbit có thể lây lan trong toàn mạng lưới máy tính qua hình thức brute-force:

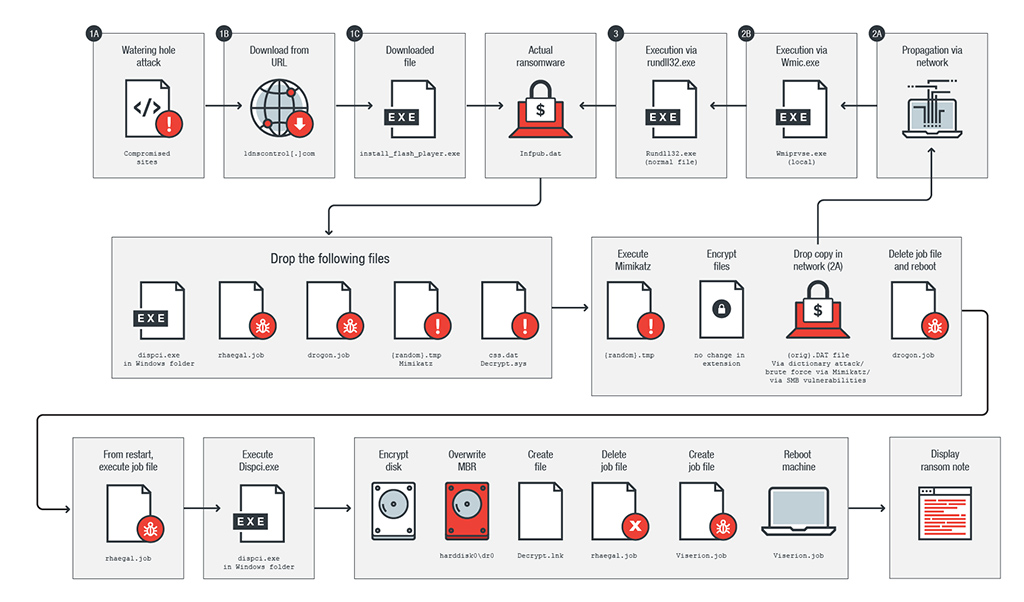

Sơ đồ các bước lây nhiễm của Bad Rabbit theo phân tích của TrendMicro.

Cũng giống như Petya, Bad Rabbit cũng tích hợp một thành phần SMB (Server Message Block) cho phép nó lây lan trong mạng máy tính và tấn công các máy khác mà không cần đến sự tương tác của người dùng, theo công ty bảo mật Cisco Talos.

Cụ thể hơn, Bad Rabbit có thể phát tán một danh sách gồm nhiều tên đăng nhập và mật khẩu đơn giản để tấn công vào các máy khác thông qua hình thức brute-force khi nó bắt đầu lây lan trong hệ thống mạng.Tuy nhiên điều may mắn là Bad Rabbit không khai thác lỗ hổng EternalBlue - một lỗ hổng có trong giao thức SMB của Microsoft vốn được WannaCry sử dụng để phát tán trên quy mô lớn. Cisco Talos cho biết họ vẫn chưa phát hiện bằng chứng cho thấy lỗ hổng này được Bad Rabbit sử dụng để lây nhiễm trong mạng máy tính.

Bad Rabbit tấn công có chọn lọc:

Vào thời điểm WannaCry phát tán, hàng trăm ngàn hệ thống máy tính trên thế giới đã bị lây nhiễm. Tuy nhiên Bad Rabbit lại không lây nhiễm theo kiểu đụng đâu nhiễm đó, các nhà nghiên cứu cho rằng nó chỉ lây nhiễm những mục tiêu được chọn.

Kaspersky Lab cho biết: 'Những quan sát của chúng tôi gợi ý rằng Bad Rabbit chủ yếu tấn công vào mạng máy tính của các tập đoàn, doanh nghiệp và tổ chức.' Trong khi đó, các nhà nghiên cứu tại ESET nói những chỉ thị trong đoạn mã được hacker tấn công chiếm quyền một trang web có thể xác định người vào trang web đó có phải là đối tượng tấn cộng hay không, sau đó nó sẽ tự động nạp nội dung đánh lừa người dùng tải về malware nếu mục tiêu được chọn.

Tuy nhiên, tính đến thời điểm này thì vẫn chưa thể hiểu được tại sao Bad Rabbit lại nhằm vào nhiều tổ chức truyền thông tại Nga và Ukraine như vậy?

Chưa rõ ai đứng đằng sau Bad Rabbit:

Hiện tại vẫn chưa rõ ai phát tán Thỏ Xấu và tại sao. Nhiều nhà nghiên cứu cho rằng Bad Rabbit cũng giống như Petya, khả năng là từ một nhóm tấn công. Mặc dù vậy họ vẫn chưa thể xác định được động cơ tấn công bởi như trường hợp của Petya hồi tháng 6, kẻ đứng đằng sau có lẽ không bao giờ được xác định.

Có một điều là nhóm tấn công này khả năng cao không phải của Nga bởi các nhóm hacker thường có xu hướng tránh gây tác động lên quê nhà, ở đây là Nga cũng như nhiều nước Đông Âu.

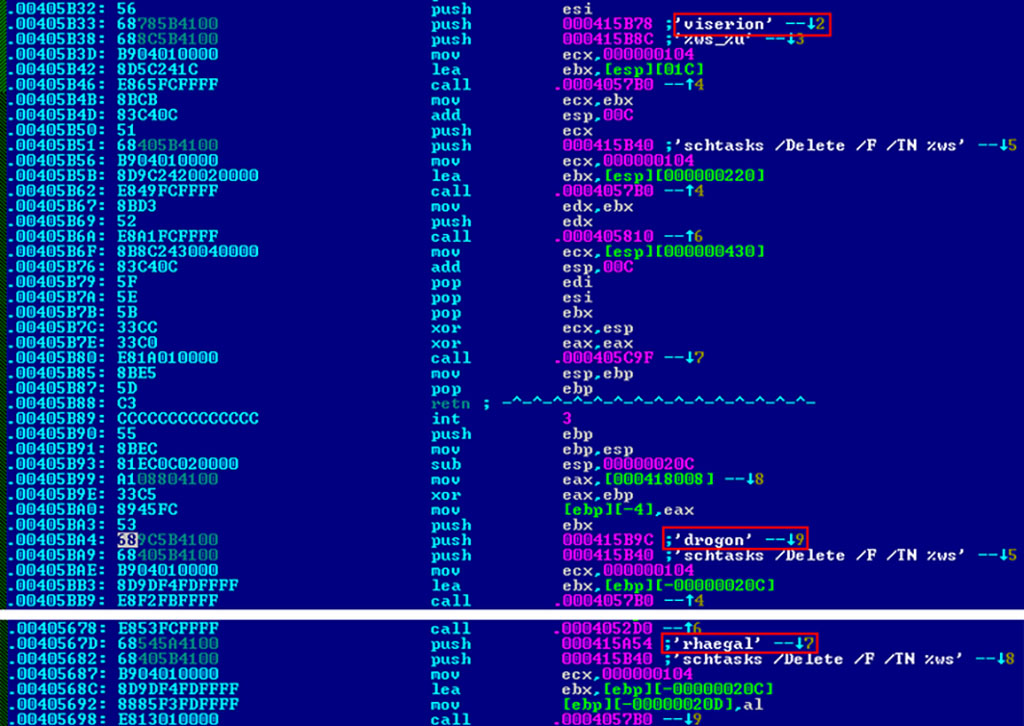

Mã nguồn của Bad Rabbit có nhiều thành phần liên quan đến 'Game of Thrones'?

Chưa rõ ai tạo ra Bad Rabbit nhưng có một điều chắc chắn là người này hẳn là một fan của series phim ăn khách Games of Thrones. Mã nguồn của Bad Rabbit có nhiều thành phần có tên như Viserion, Drogon và Rhaegal. Đây là những con rồng trong tiểu thuyết A Games of Thrones cùng series phim cùng tên.

Bạn có thể tự bảo vệ mình trước khả năng lây nhiễm Thỏ Xấu:

Đến lúc này vẫn chưa thể giải mã dữ liệu bị khóa bởi Bad Rabbit ngoài cách đưa tiền chuột cho hacker để lấy khóa giải mã. Mặc dù vậy các nhà nghiên cứu cho rằng nạn nhân không nên trả tiền chuộc dữ liệu bởi hành động này chỉ khiến ransomware phát triển mạnh mẽ hơn mà thôi.

Nhiều công ty bảo mật cho biết sản phẩm của họ có thể bảo vệ người dùng hiệu quả trước Bad Rabbit nhưng nếu ai không an tâm thì có thể tự mình bảo vệ bằng cách tắt quyền thực thi các tập tin như C:Windowsinfpub.dat và C:Windowscscc.dat để ngăn Bad Rabbit lợi dung 2 file này để mã hóa dữ liệu.

*Mình đã thử tìm 2 file này trong C:Windows nhưng không thấy, mình đang dùng Windows 10 Fall Creators và BitDefender Internet Security nên khả năng cả 2 file này đã bị ẩn đi, anh em thử tìm xem có không nhé

Theo: ZDNet