Virus và những biến thể

Những ngày tháng lịch sử của nhân loại này, từ mà thế giới nhắc đến nhiều nhất là “virus”. Không ai trong chúng ta, bằng mắt thường có thể nhìn thấy chúng, có thể đếm được chúng. Nhưng với số người chết vì chúng, hàng ngày cả nhân loại đang đau đớn đếm đến con số gần 16 nghìn tại Việt Nam và gần 5 triệu trên thế giới.

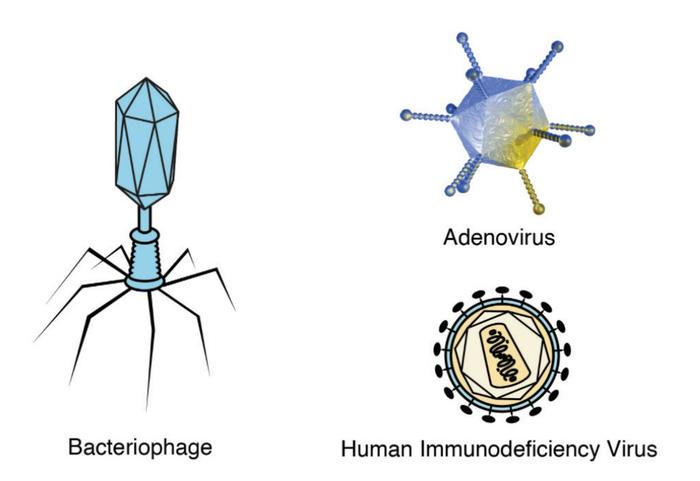

“Virus là một tập hợp nhỏ mã di truyền, DNA hoặc RNA, được bao bọc bởi một lớp áo protein. Virus không thể sao chép một mình. Virus phải lây nhiễm vào tế bào và sử dụng các thành phần của tế bào chủ để tạo ra các bản sao của chính chúng. Thông thường, chúng giết chết tế bào vật chủ trong quá trình này và gây ra thiệt hại cho cơ thể vật chủ. Virus đã được tìm thấy ở khắp mọi nơi trên Trái đất. Bởi vì virus không có các thành phần giống như vi khuẩn, chúng không thể bị tiêu diệt bằng kháng sinh; chỉ có thuốc hoặc vắc-xin kháng virus mới có thể loại bỏ hoặc làm giảm mức độ nghiêm trọng của các bệnh do virus gây ra, bao gồm AIDS, COVID-19, bệnh sởi và bệnh đậu mùa”.(1)

Đó là virus trong sinh học. Từ những đặc tính của virus này, người ta đã gọi một sản phẩm kỹ thuật trong điện toán là virus máy tính.

Virus máy tính, giống như virus sinh học, được thiết kế để lây lan từ máy chủ này sang máy chủ khác và có khả năng tự tái tạo. Theo cách tương tự như virus sinh học không thể sinh sản mà không có tế bào chủ, virus máy tính không thể sinh sản và lây lan mà không có lập trình như tệp hoặc tài liệu.

Theo thuật ngữ kỹ thuật hơn, virus máy tính là một loại mã độc hoặc chương trình được viết để thay đổi cách máy tính hoạt động và được thiết kế để lây lan từ máy tính này sang máy tính khác. Virus hoạt động bằng cách chèn hoặc đính kèm chính nó vào một chương trình hoặc tài liệu hợp pháp hỗ trợ macro để thực thi mã của nó. Trong quá trình này, virus có khả năng gây ra các tác động không mong muốn hoặc gây tổn hại, chẳng hạn như làm hỏng phần mềm hệ thống bằng cách làm hỏng hoặc phá hủy dữ liệu.(2)

Virus Corona hiện nay có rất nhiều biến thể. Đáng chú ý nhất là 4 loại: Alpha, Beta, Gamma và Delta. Và mới đây nhất, biến thể Mu và các biến thể khác nữa đang xuất hiện mà chúng ta chưa thể lường hết được mức độ nguy hiểm của chúng. Với biến thể Delta, các nhà dịch tễ học cho rằng đây là một kẻ thù đặc biệt đáng sợ. Nếu tiếp tục đột biến, chủng này sẽ gây ra mối đe dọa vô cùng lớn, đó là lý do khiến các chuyên gia y tế đang rất căng thẳng. Với khả năng lây nhiễm cao, biến thể Delta có nguy cơ đảo ngược cả những thành quả chống dịch khá ấn tượng tại các quốc gia có độ tiêm chủng nhanh như Mỹ và châu Âu.(3)

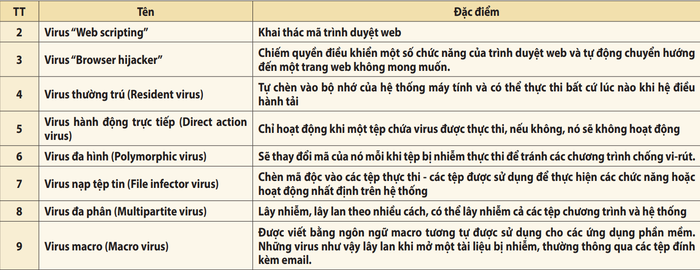

Còn đối với máy tính và trong môi trường kết nối mạng, các “biến thể” của virus, theo thời gian càng ngày càng tinh vi, phức tạp và hoàn toàn do con người tạo ra chúng.

Có 3 dấu mốc đối với virus máy tính đều được gọi là “virus đầu tiên”.

Virus đầu tiên trong phòng thí nghiệm được gọi là “Creeper system”, là một loại virus tự nhân bản thử nghiệm được phát hành vào năm 1971. Nó làm đầy ổ cứng cho đến khi máy tính không thể hoạt động được nữa. Virus này được tạo ra bởi hãng công nghệ BBN ở Mỹ.

Virus đầu tiên cho hệ điều hành MS-DOS có tên “Brain”, được phát hành vào năm 1986. Nó ghi đè khu vực khởi động trên đĩa mềm và ngăn máy tính khởi động. Nó được viết bởi hai anh em từ Pakistan và ban đầu được thiết kế để bảo vệ bản sao.

Và virus đầu tiên lây lan rộng rãi trên mạng có tên “The Morris” ra đời vào năm 1988 do Robert Morris, một sinh viên tốt nghiệp từ Đại học Cornell viết với ý định sử dụng nó để xác định kích thước của Internet. Cách tiếp cận của ông đã sử dụng các lỗ hổng bảo mật trong sendmail và các ứng dụng Unix khác cũng như các mật khẩu yếu, nhưng do một lỗi lập trình, nó lây lan quá nhanh và bắt đầu can thiệp vào hoạt động bình thường của máy tính. Nó đã lây nhiễm khoảng 15.000 máy tính trong vòng 15 giờ, mà lúc đó là hầu hết trên Internet.

Kể từ đó, nhiều loại virus mới đã được du nhập và xu hướng đang phát triển theo cấp số nhân hàng năm. Ngày nay, có nhiều thuật ngữ khác được nhắc đến thường xuyên hơn trong giới an toàn thông tin bởi chúng chính là các “biến thể” cực kỳ đặc biệt, phức tạp hơn nhiều so với những virus trước kia, mà tin tặc ưa dùng trong các tấn công mạng.

Đó là sâu máy tính (worm), các phần mềm độc hại, các chương trình tự động điều khiển máy tính từ xa, các lỗ hổng “mở cửa” cho tấn công mạng.

Không giống như virus, “sâu” không cần sự trợ giúp của con người để lây nhiễm, tự tái tạo hoặc phát tán. Khi xâm nhập hệ thống, chúng sẽ lây lan qua thiết bị và qua bất kỳ mạng nào mà thiết bị kết nối. Bằng cách khai thác các lỗ hổng mạng sâu có thể thực thi, tự sao chép và lây lan với tốc độ gần như theo cấp số nhân. Ban đầu, hầu hết các sâu chỉ đơn giản là “ăn” tài nguyên hệ thống và làm giảm hiệu suất thực thi. Hiện nay, hầu hết các sâu đều được thiết kế để lấy cắp hoặc xóa tệp khi thực thi.

Các chương trình, phần mềm độc hại (malware) gây ra các sự cố, các tấn công mạng hiện nay có thể kể đến:

(1) Phần mềm quảng cáo (Adware) là một trong những phiền toái trực tuyến phổ biến nhất; Các chương trình phần mềm quảng cáo tự động cung cấp các quảng cáo đến các máy tính lưu trữ;

(2) Phần mềm gián điệp (Spyware) theo dõi những gì được thực hiện trên máy tính, thu thập và bán dữ liệu cho các bên thứ ba, thường là tội phạm mạng, mà không quan tâm đến cách dữ liệu sẽ được sử dụng;

(3) Phần mềm đòi tiền chuộc (Ransomware) lây nhiễm vào máy tính, mã hóa thông tin, dữ liệu và sau đó yêu cầu tiền chuộc;

(4) Phần mềm độc hại có tên “Trojan Horses” ẩn mình bằng cách giả dạng là các tệp hoặc phần mềm hợp pháp. Sau khi được tải xuống và cài đặt, Trojan thực hiện các thay đổi đối với máy tính và thực hiện các hoạt động độc hại mà nạn nhân không biết hoặc không đồng ý;

(5) Các chương trình được thiết kế để tự động thực hiện các hoạt động cụ thể xâm nhập vào các máy tính mà người dùng không biết hoặc không chấp thuận được gọi là Bots. Tin tặc sử dụng nhiều máy tính bị lây nhiễm cùng một bot để tạo ra một “botnet” nhằm đánh cắp dữ liệu, theo dõi hoạt động của người dùng, tự động phát tán thư rác hoặc khởi động các cuộc tấn công từ chối dịch vụ (DDoS) trên diện rộng;

(6) Rootkit cho phép bên thứ ba truy cập hoặc điều khiển máy tính từ xa để tấn công kiểm soát hoàn toàn máy tính nhằm lấy cắp dữ liệu hoặc cài đặt thêm phần mềm độc hại. Rootkit được thiết kế để không bị chú ý và chủ động che giấu sự hiện diện của chúng và phần mềm độc hại khác mà chúng cài đặt.

Các lỗ hổng (vulnerability) nói chung, hay cụ thể là có một dạng lỗi (Bugs) là lỗ hổng trong mã phần mềm, một vectơ phổ biến cho những kẻ tấn công với mục đích xấu. Bản thân các lỗi có thể gây ra những ảnh hưởng bất lợi cho máy tính, chẳng hạn như đóng băng, gặp sự cố hoặc giảm hiệu suất. Các lỗi bảo mật tạo ra các lỗ hổng trong hệ thống phòng thủ của máy tính hoặc mạng, đặc biệt hấp dẫn đối với những kẻ tấn công.

Quá trình quản lý rủi ro theo khuyến nghị của ENISA.

Vô hình và hữu hình

Virus là “vô hình” nhưng sự cố là hữu hình.

Tội phạm “vô hình” nhưng thiệt hại là hữu hình.

Kẻ thù “vô hình” nhưng hiểm nguy là hữu hình.

Chúng ta đã quá quen thuộc với cụm từ “thế giới phẳng” và đang sống trong một thế giới không rào cản biên giới trên Internet.

Khi virus đã nhiễm vào một chương trình, tệp hoặc tài liệu trên máy tính, virus sẽ nằm im. Khi nào chương trình bị nhiễm hoạt động, mã virus được thực thi.

Điều này có nghĩa là virus đã có mặt trên máy tính, nhưng người dùng không “nhìn thấy” bất cứ dấu hiệu hay triệu chứng gì. Tuy nhiên, một khi virus đã lây nhiễm trên một máy tính thì có thể lây nhiễm sang các máy tính khác trong cùng mạng.

Chúng thực hiện đánh cắp mật khẩu hoặc dữ liệu, ghi lại các lần gõ phím, làm hỏng tệp, gửi spam địa chỉ liên hệ email và thậm chí chiếm quyền sử dụng máy tính. Chúng có thể xóa dữ liệu hoặc gây ra hư hỏng vĩnh viễn cho đĩa cứng. Tin tặc sử dụng các loại virus, phần mềm, chương trình để thu lợi tài chính.

Tất cả những quá trình trên diễn ra một cách “âm thầm”, dường như là “vô hình” với người dùng. Chỉ đến khi máy tính không mở được hay các thao tác trên máy tính không thể thực hiện được, và tồi tệ hơn, khi tài khoản ngân hàng bị mất tiền, hay có kẻ liên lạc đòi tiền chuộc cho những dữ liệu chúng đã mã hóa, đòi trả tiền để chúng “im lặng” và không phát tán những thông tin bí mật, nhạy cảm mà chúng đang nắm giữ, thì lúc đó, sự “vô hình” đã biến những tổn thất, thiệt hại thậm chí là thảm họa thành “hữu hình”.

Không ai có thể nhìn thấy bằng mắt thường virus Corona. Thế nhưng 5 triệu người chết trên thế giới vì COVID-19 đang hiện ra trước mắt, làm cho chúng ta quá choáng váng.

Những ngày tháng mùa thu năm 2021, thành phố Hồ Chí Minh, Hà Nội, Đà Nẵng, Bình Dương và nhiều thành phố khác trên cả nước đang thực hiện Chỉ thị 16 của Chính phủ: tất cả ở yên trong nhà, ngoài đường vắng lặng. Tại sao những người dân ngày thường luôn hối hả chen chúc trên đường mà ngày này lại nghiêm túc không ra khỏi nhà, chịu đựng nhiều khó chịu, bức bối trong một không gian nhỏ hẹp kéo dài như vậy. Tại sao mọi người lo sợ trước một điều như “hư không” như vậy?

Đó chính là người dân nhận thức được hậu quả hữu hình từ con virus rất “vô hình”.

Tương tự như vậy, ngày nay, các thiết bị sử dụng công nghệ thông tin và truyền thông, các hạ tầng của Cách mạng công nghiệp 4.0 luôn phải đối mặt với mối đe dọa của các tấn công mạng luôn thường trực.

Theo tạp chí Security Magazine, hiện có trên 2.200 cuộc tấn công mạng mỗi ngày, tương đương sau khoảng mỗi 39 giây lại có một cuộc tấn công (4). Kẻ tấn công là ai, hầu hết chúng ta không nhìn thấy, trừ một số ít vụ việc lớn đã xảy ra mà cảnh sát bắt giữ được.

Biết như vậy, nhưng chúng ta không nhìn thấy tin tặc, không nhìn thấy virus. Chúng ta chỉ có thể chuẩn bị các phương án tự bảo vệ, các phương án tự chống đỡ trước các tấn công mà chúng ta không biết nó có xảy ra với mình hay không. Có hay không? Tất cả được quy về một từ “rủi ro”.

Gót chân Achilles của tổ chức, doanh nghiệp

Tháng 8/2021, trên diễn đàn chuyên chia sẻ và bán thông tin bảo mật RaidForums, tài khoản của một thành viên diễn đàn đã đăng bán công khai thông tin về mã nguồn được cho là của phần mềm của một công ty lớn và an toàn, bảo mật mạng. Sự việc này đến nay vẫn đang trong quá trình điều tra, làm rõ.

Sự việc cho thấy một tổ chức chuyên về bảo mật vẫn còn có điểm yếu thì với các tổ chức, doanh nghiệp khác đã khi nào đặt câu hỏi: “Tổ chức mình có thể gặp phải sự việc như với công ty kia?”

Hoàn toàn có thể.

Trong tiến trình phát triển của loài người với những tiến bộ về khoa học công nghệ, cách mạng 4.0 đang diễn ra, chuyển đổi số đang được đẩy mạnh, các tổ chức, doanh nghiệp phụ thuộc vào các kết nối mạng, các hệ thống công nghệ thông tin càng ngày càng nhiều, và không thể đảo ngược được nữa. Việc bảo vệ tất cả các tài sản phần cứng, phần mềm, các thông tin của tổ chức, doanh nghiệp là bảo vệ sự sống còn của tổ chức, doanh nghiệp.

Dù tổ chức, doanh nghiệp có các biện pháp bảo vệ tốt đến đâu, thì không bao giờ đạt đến sự “tuyệt đối”, không bao giờ có thể chắc chắn 100% là các hệ thống của họ có thể “bất khả xâm phạm”. Tin tặc vẫn luôn ở đó, “vô hình”, và có thể tấn công các tổ chức, doanh nghiệp bất cứ lúc nào.

Đối với trường hợp của công ty kia, họ đưa ra lý do rằng những tin nhắn nội bộ bị lộ bởi nhân viên cũ của công ty. Trong thực tế, việc lộ lọt thông tin từ nhân viên cũ là vấn đề của nhiều tổ chức. Các vụ việc tương tự cũng đã từng xảy ra trên thế giới. Điển hình như hồi tháng 2/2021, một người dùng trên RaidForums cũng đăng bán thông tin cá nhân của 18.900 khách hàng từng mua sắm tại chuỗi siêu thị điện máy Nguyễn Kim với giá 800 USD. Tháng 5/2021, mã nguồn của trò chơi FIFA 21 cũng bị hacker rao bán trên một diễn đàn của Nga với giá 500.000 USD.

Mọi sự cố đều có nguyên nhân. Hầu hết các nguyên nhân đều từ các điểm yếu biết trước. Nhưng sự cố lại không thể biết trước lúc nào có thể xảy ra. Đó là các rủi ro đặt doanh nghiệp trước các thách thức không hề nhỏ.

Gót chân Achilles trong đảm bảo an toàn thông tin của tổ chức, doanh nghiệp ở đây chính là các nguyên nhân dẫn đến các rủi ro không thể loại bỏ; hay có thể coi như chính là các rủi ro đó. Chúng chỉ có thể được quản lý để giúp cho việc giảm thiểu được các thiệt hại khi sự cố xảy ra.

Gót chân đó mức độ lớn hay nhỏ lại phụ thuộc vào rất nhiều vào góc nhìn và quan điểm của những người quản trị cấp cao trong tổ chức, doanh nghiệp.

Ngày nay, các tổ chức đã đầu tư bài bản về công nghệ thông tin với lực lượng chuyên gia được đào tạo chuyên sâu, có nhiều kinh nghiệm về các khía cạnh kỹ thuật của máy tính, mạng và bảo mật. Tuy nhiên, phần lớn trong số họ lại thiếu một số khía cạnh khác của quản lý rủi ro an toàn thông tin. Bởi các khái niệm trong lĩnh vực này rất đa dạng, chúng không chỉ dựa trên các nguyên tắc công nghệ thông tin cốt lõi mà còn đòi hỏi những những người có quyền quyết định có hiểu biết về pháp lý, nhân sự, chuỗi cung ứng, các kỹ năng điều hành và thậm chí các các khía cạnh về hợp tác quốc tế và chính trị thế giới.

Ngoài ra, với cái tôi riêng của chính các nhà quản lý, mỗi người lại có định nghĩa và quan điểm riêng về rủi ro làm vấn đề càng trở nên phức tạp.

Một số cho rằng, mọi thứ đều quan trọng và đều cần ưu tiên; do vậy không thể để xảy ra lỗi với bất cứ việc gì. Tất cả các báo cáo đánh giá hoặc kiểm toán về an toàn thông tin đều không được có vấn đề.

Một số nhà quản lý lại có xu hướng bỏ qua các lỗ hổng bảo mật lớn và bị cuốn vào những chi tiết vụn vặt khiến họ luôn bận rộn và bận rộn. Khi có các lời khuyên của các chuyên gia và nhà cung cấp bên ngoài thì họ cũng phớt lờ vì họ cho là không có “bằng chứng” chắc chắn rằng một lỗ hổng được phát hiện sẽ tạo ra rủi ro kinh doanh.

Có thể kể ra rất nhiều nguy cơ và rủi ro về an toàn thông tin đối với doanh nghiệp, nhưng trước hết phải nhắc đến 5 rủi ro lớn nhất liên quan con người, mật khẩu, việc quản lý bản vá, các đối tác và BOYD.

Con người chính là mắt xích yếu số một của các doanh nghiệp. Chỉ cần vô tình thực hiện theo email lừa đảo khi nhấp vào các liên kết hoặc tải xuống các tài liệu chứa phần mềm độc hại là có thể khiến công ty mất rất nhiều tiền.

Mật khẩu là thứ hàng ngày chúng ta sử dụng khi truy cập các hệ thống làm việc. Nếu mật khẩu không mạnh và không xác thực hai yếu tố (2FA), tin tặc chỉ trong vài giây phút đã có thể tìm ra và vào tài khoản lấy hết thông tin người dùng hoặc làm bất kỳ điều gì chúng muốn.

Quản lý bản vá cần được thực hiện bằng cách cập nhật phần mềm thường xuyên. Khi các cuộc tấn công WannaCry và Petya bùng phát bằng cách khai thác một lỗ hổng nghiêm trọng trong hệ điều hành Windows được gọi là Eternal Blue. Eternal Blue cho phép phần mềm độc hại lây lan trong các mạng công ty mà không cần bất kỳ sự tương tác nào của người dùng, khiến những đợt bùng phát này trở nên đặc biệt độc hại.

Các công ty đối tác có thể gây ra lo lắng khi các hoạt động đảm bảo an toàn thông tin và các giao thức an toàn thông tin của họ có nhiều điểm yếu. Một doanh nghiệp đã thực hiện các biện pháp an ninh mạng nghiêm ngặt, nhưng nếu bên thứ ba mà doanh nghiệp giao dịch bị xâm nhập thì những kẻ tấn công có thể có quyền truy cập vào mạng của doanh nghiệp.

BYOD là viết tắt của từ “Bring Your Own Device” có nghĩa “Mang theo thiết bị cá nhân”. Đây là một thực tiễn ngày càng phổ biến tại nhiều doanh nghiệp, nhất là trong bối cảnh COVID hiện nay. Khi nhân viên mang theo thiết bị của riêng họ, họ cũng có thể mang chúng về nhà hoặc đi du lịch, cho phép họ làm việc từ những nơi khác ngoài văn phòng. Các thiết bị cá nhân của nhân viên khó có thể có cùng mức độ bảo mật như các thiết bị của công ty. Ngoài ra, việc mang các thiết bị này đi khắp nơi, truy cập vào các đường truyền mạng khác nhau tạo cơ hội cho tin tặc dễ dàng xâm nhập và tấn công.

Đôi giày giải pháp

Để bảo vệ “gót chân Achilles” của tổ chức, doanh nghiệp, cần phải có một “đôi giày” giải pháp. Bởi đảm bảo an toàn thông tin cho các tổ chức, doanh nghiệp giống như việc chuẩn bị cho một chiến binh ra trận trong trang phục chống đạn kín mít từ đầu đến chân.

Cần nền tảng đồng bộ

Trang phục đó là đồng bộ cả một nền tảng quản trị về an toàn thông tin. Nó bao gồm việc:

(1) Xây dựng các chiến lược, chính sách, tiêu chuẩn, quy trình, thủ tục về an toàn thông tin và đảm bảo chiến lược đó ăn khớp với các mục đích cuối cùng, cũng như mục tiêu cụ thể của công tác an toàn thông tin;

(2) Quản lý rủi ro thông tin ở mức chấp nhận được dựa trên khẩu vị rủi ro nhằm đáp ứng các mục đích và mục tiêu của tổ chức;

(3) Xây dựng và duy trì chương trình an toàn thông tin xác định, quản lý, bảo vệ các tài sản thông tin của tổ chức;

(4) Lập kế hoạch, thiết lập và quản lý năng lực phát hiện, điều tra, phản ứng và phục hồi khi xảy ra các sự cố sau an ninh nhằm giảm thiểu ảnh hưởng đến công việc, tránh gián đoạn hoạt động sản xuất, kinh doanh của tổ chức, doanh nghiệp.

Các tổ chức, doanh nghiệp đã có những biện pháp tốt nhất: các hệ thống tường lửa, các phần mềm diệt virus, các giải pháp phòng chống mã độc, với lực lượng nhân sự chuyên nghiệp nhưng dù như vậy, doanh nghiệp vẫn không thể chắc chắn được là có bị tấn công mạng hay không, có thể xảy ra sự cố hay không. Bởi công nghệ luôn thay đổi và cập nhật, tin tặc không ngừng tinh vi hơn. Nhưng công nghệ hôm nay nhanh chóng trở thành lạc hậu với ngày mai. Các quy trình hôm nay đến ngày mai đã không còn phù hợp. Các kiến thức của chuyên gia theo đó mà cần luôn chạy đua với sự phát triển của công nghệ vì con người luôn dễ dàng tụt hậu lại phía sau.

Đưa “vô hình” ra ánh sáng

Đôi giày giải pháp cho điểm yếu gót chân đó chính là các biện pháp quản lý rủi ro chặt chẽ. Tuy nhiên, rủi ro là những thứ “vô hình”. Do vậy, cần phải có biện pháp để biến chúng thành hữu hình và chúng ta có thể “nhìn ra” được.

Giống như hình ảnh mà triết gia người Ý là Giordano Bruno đã nói với học trò “Hãy dệt cho Thượng đế một chiếc áo, nhờ đó các con sẽ thấy được ngài, vì qua các vật hữu hình mà các con sẽ thấy được các vật vô hình.”(5)

Do đó, cố gắng xác định các nguồn rủi ro an toàn thông tin cho tổ chức có thể giống như tìm kiếm một con mèo đen trong phòng tối. Và ngay cả khi có một ngọn đuốc, cũng cần phải chiếu nó vào đúng hướng để phát hiện ra con mèo. Và tất nhiên, nó có thể không ngồi yên.(6)

Nhưng hãy tưởng tượng, căn phòng có đèn và chỉ cần bật tất cả các đèn trong phòng. Khi đó, chúng ta có thể thấy có vài con mèo đen, cũng như hàng chục con chuột, nhện (và kể cả con người) mà ta không ngờ cũng đang ở đó.

Do vậy việc loại bỏ rủi ro an toàn thông tin ra khỏi bóng tối nên được thực hiện như cách “bật tất cả các đèn trong phòng” thông qua rà quét toàn bộ hệ thống, các trang web; rồi sau đó tiến hành “dọn dẹp phòng” bằng cách cập nhật phần mềm, xóa các trang web không sử dụng, thông báo cho máy chủ web về hoạt động bất hợp pháp; tiếp theo là “kiểm tra và xác thực” những rủi ro cũ và chuẩn bị xử lý với những rủi ro mới; và cuối cùng sử dụng biện pháp “giảm nhẹ cho tương lai” để đảm bảo một số rủi ro nhất định không thể tái phát hoặc có thể được xử lý một cách dễ dàng và nhanh chóng khi chúng xảy ra.

Thực hiện quyết liệt việc quản lý rủi ro

Quản lý rủi ro không hề đơn giản và rất quan trọng. Hiện nay rất nhiều tổ chức chuyên về an ninh, bảo mật thông tin đã đưa ra các khuyến nghị các bước thực hiện quy trình này. Liên minh Viễn thông quốc tế (ITU) cũng đã cung cấp các khóa đào tạo thường xuyên về nội dung liên quan. Cơ quan An toàn không gian mạng Liên minh châu Âu (ENISA) đã xây dựng khung quản lý rủi ro và khuyến nghị các thành viên triển khai.

Quản lý rủi ro phải là công cụ nền tảng được sử dụng để tạo điều kiện cho các chiến lược phòng thủ có mục đích và toàn diện. Nó bao gồm việc phải xác định rủi ro, đánh giá và phân tích, giám sát và báo cáo rủi ro. Nếu rủi ro không được xác định, nó không thể được giảm thiểu. Các kịch bản rủi ro và sổ đăng ký rủi ro là những công cụ có thể được sử dụng để xác định rủi ro và sau đó có thể được sử dụng để phân tích rủi ro. Tất cả tác động, tính dễ bị tổn thương và khả năng xảy ra đều cần được tính đến, cân nhắc khi xếp hạng và đánh giá rủi ro. Chi phí, dù hữu hình hay vô hình, cần được cân nhắc khi quyết định lựa chọn phương án xử lý rủi ro. Những thay đổi trong môi trường rủi ro nên được sử dụng để theo dõi những thay đổi trong rủi ro. Bảo mật thông tin và tính liên tục trong kinh doanh phải được gắn liền với nhau. Các báo cáo rủi ro phải rõ ràng và được viết theo định hướng của quản lý cấp cao. Trong suốt quá trình triển khai cần đưa ra các quy trình quản lý rủi ro được nâng cấp phù hợp với các sự cố lớn.

Hiện nay một tổ chức, doanh nghiệp thường sẽ chọn cách giảm thiểu những rủi ro đó bằng các giải pháp quy trình và công nghệ cụ thể. Các danh mục và loại giải pháp bao gồm: Phần mềm diệt virus (Antivirus software); Hệ thống quản lý truy cập (Access management system); Tường lửa (Firewalls); Hệ thống quản trị, rủi ro và tuân thủ (Governance, risk, and compliance (GRC) systems); Hệ thống phát hiện xâm nhập (Intrusion detection systems - IDSs); Hệ thống ngăn chặn xâm nhập (Intrusion prevention systems - IPSs); Kiểm soát truy cập mạng (Network access controls); Hệ thống quản lý truy cập đặc quyền (Privileged access management systems - PAMs); Hệ thống đăng nhập một lần (Single sign-on - SSO); Hệ thống quản lý sự kiện và thông tin bảo mật (Security information and event management system - SIEM); Mạng riêng ảo (Virtual private network - VPN); Công cụ quét lỗ hổng bảo mật (Vulnerability scanning tools).

Kết luận

Đối phó với tin tặc để đảm bảo an toàn thông tin mạng là một cuộc chiến không có kết thúc. Một cuộc chiến mà những kẻ gây chiến luôn không ngừng biến đổi và luôn “vô hình”. Còn người bị tấn công luôn mang “gót chân Achilles” với vô số rủi ro tồn tại mà không còn cách nào khác là phải đối mặt và phải tham chiến.

Mỗi tổ chức, doanh nghiệp khi thực hiện đảm bảo an toàn thông tin là phải áp dụng các biện pháp đồng bộ và bài bản, đặc biệt, thực hiện quản lý rủi ro một cách triệt để nhất. Việc quản lý rủi ro giúp cho doanh nghiệp tránh được những thảm họa không ngờ có thể xảy ra từ những điểm yếu và những lỗi tưởng chừng rất đơn giản và không đáng kể. Không chỉ là rủi ro về kỹ thuật, đó còn là những rủi ro không ngờ do chính con người tạo ra.

Sự kiện 11/9 tại nước Mỹ là bài học đắt giá nhất về thảm họa thảm khốc từ những rủi ro không thể ngờ: Những tên khủng bố vượt qua mọi khâu kiểm tra an ninh khi chúng không hề mang theo một vũ khí hay một vật dụng gì nguy hiểm lên máy bay. Mọi biện pháp kỹ thuật đối với đảm bảo an toàn hàng không đều thất bại. Bởi chúng đã dùng chính sinh mạng của mình để thực hiện cuộc tấn công này.

Do đó, bất cứ cuộc chiến nào cũng có thể xảy ra, bất cứ cuộc tấn công nào cũng có thể xảy ra, bất cứ sự cố nào cũng có thể xảy ra, nhất là với các sự cố an toàn thông tin. Chúng ta luôn có gắng dùng mọi biện pháp để ngăn chặn. Nhưng, không có gì tuyệt đối, có thể vì những lý do không ngờ mà việc ngăn chặn không có hiệu quả. Thì sau cùng, điều quan trọng nhất lúc này là chúng ta cần quản lý các rủi ro để đưa ra các quyết định có làm việc gì đó hay không; và khi đã quyết định thực hiện thì đồng thời cần chuẩn bị các biện pháp giảm thiểu thiệt hại để chúng ở mức thấp nhất nếu các sự cố xảy ra./.

Tài liệu tham khảo:

1.https://www.genome.gov/genetics-glossary/Virus

2. https://us.norton.com/internetsecurity-malware-what-is-a-computer-virus.html

3.https://vnvc.vn/bien-chung-virus-corona/

4.https://cobalt.io/blog/cybersecurity-statistics-2021

5. Trang 10, cuốn sách “Trở về từ xứ tuyết” của C.W.LEADBEATER, do tác giả Nguyên Phong phóng tác.

6.https://www.cybersprint.com/blog/invisible-undefendable-why-visibility-is-key-to-lowering-digital-risk

(Bài viết đăng ấn phẩm in Tạp chí TT&TT số 9 tháng 9/2021)