Theo một điều tra mới đây, trang ZDNet đã bất ngờ phát hiện phiên bản Windows 10 S này mặc dù chỉ cho phép cài đặt các ứng dụng từ kho Windows Store nhưng vẫn phạm phải một lỗ hổng an ninh vốn đã xảy ra từ thời xa xưa: virus macro từ phần mềm Word. Vấn đề nằm ở chỗ các file macro này có quyền truy nhập trực tiếp vào API của Windows và đó là lỗ hổng để những thành phần xấu lợi dụng xâm nhập vào máy của người dùng.

Trong một bài thử nghiệm của ZDNet, chuyên viên nghiên cứu bảo mật Matthew Hickey chỉ tốn 3 giờ đồng hồ là có thể phá vỡ bức tường bảo mật của Windows 10 S. 'Tôi thật sự bất ngờ khi thấy việc xâm nhập vào hệ thống bảo mật lại dễ dàng đến như vậy', Hickey cho biết.

Được biết, Hickey đã tạo một con virus ẩn nấp trong file macro của phần mềm Word và khi file này được mở ra, anh có thể tiến hành các quá trình thâm nhập DLL, cho phép anh vượt qua các hạn chế của cửa hàng ứng dụng Windows Store bằng cách đưa mã độc này vào bên trong hệ thống. Và trong trường hợp này, chính phần mềm Word đã được mở ra với quyền hạn admin thông qua Task Manager, tức người dùng thông thường cũng có quyền truy cập vào tài khoản admin của máy.

Thực tế Microsoft đã phòng bị trường hợp virus macro này, thế nên họ đã thiết kế Windows ngăn chặn nhận các loại file macro từ các máy tính khác. Tuy nhiên, Hickey cho biết anh đã tìm cách tải file macro đó từ mạng lưới chia sẻ nội bộ (vốn là nơi được Windows tin tưởng và cho rằng địa chỉ an toàn) để 'luồn lách' vào hệ thống và có quyền mở file macro từ máy tính của mình.

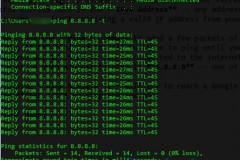

Khi file macro kia đã được kích hoạt, mã độc bắt đầu chạy và Hickey có thể truy cập ở quyền cao nhất vào máy tính đó. Từ đó, anh có thể thoải mái tải về các phần mềm mã nguồn mở Metasploit (một dạng phần mềm kiểm tra và sử dụng các đoạn code khai thác lỗ hổng bảo mật), cho phép máy tính đó kết nối với server điều khiển từ đám mây của anh, hay nói cách khác là Hickey có thể điều khiển chiếc máy tính này từ xa một cách hiệu quả.

Tuấn Lê

Theo Trí Thức Trẻ/Genk

![[So sánh] Nokia 8 vs. iPhone 8 Plus: Hiệu ứng làm mờ phông nền ảnh chụp](http://cdn.trangcongnghe.vn/thumb/160x240/2017-10/so-sanh-nokia-8-vs-iphone-8-plus-hieu-ung-lam-mo-phong-nen-anh-chup_1.jpg)